De nieuwe Crocodilus-malware voor Android richt zich op het leeghalen van de cryptowallets die gebruikers op hun smartphones hebben staan. Dit doet men met behulp van uitgebreide social engineering-tacktieken.

Security-onderzoekers van ThreatFabric hebben onlangs de Crocodilus-malwarevariant voor Android ontdekt. Deze malware voor het mobiele OS is volgens hen een goed voorbeeld van moderne banking malware. Daarbij vertoont het alle daarvoor kenmerkende karakteristieken, zoals overlay-aanvallen, keylogging, remote access-aanvallen en ‘verborgen’ mogelijkheden voor controle op afstand.

Dit alles maakt het mogelijk om de controle over een apparaat over te nemen, deze te controleren en daarvan data te oogsten. De malware richt zich op het stelen van de inhoud van cryptowallets die op de betreffende smartphones zijn opgeslagen, waaronder de seed-fases van deze apps.

Aanvalsplan

De hackers proberen toegang tot de Android-apparaten van slachtoffers te krijgen door een eigen dropper op deze telefoons te laten installeren die alle beschermingsopties van Android 13 en later omzeilt.

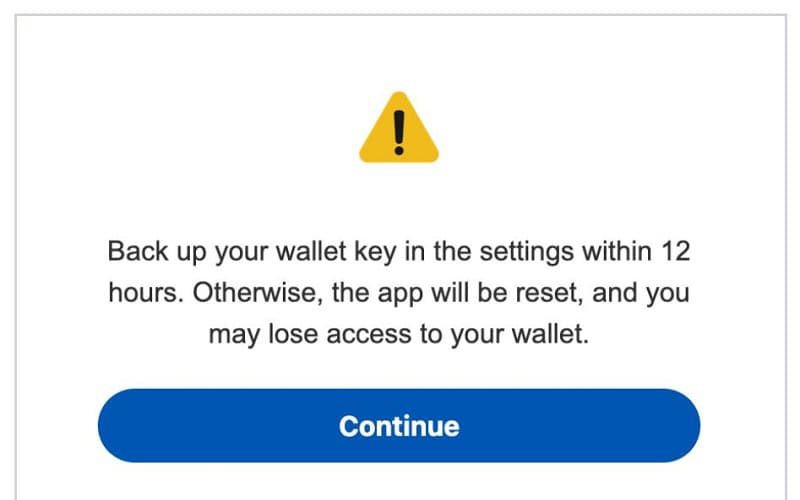

Via een social engineering prompt, waarbij slachtoffers wordt gevraagd binnen 12 uur in hun intellingen hun wallet key te updaten, anders zouden zij de toegang tot hun wallet verliezen. Wanneer slachtoffers naar hun seed-fase of de wallet key navigeren, is de Crocodilus-malware in staat de tekst te stelen met behulp van een Accessibility Logger.

Als de malware toegang krijgt tot de Accessibility Service van Android, normaal bedoeld voor het helpen van mensen met beperkingen, en toegang krijgt tot scherminformatie, kan het navigatiebewegingen uitvoeren en het starten van apps in de gaten houden.

Wanneer slachtoffers vervolgens hun bankier- of crypto-app openen, laadt Crocodilus een valse overlay over de echte app om de inloggegevens van gebruikers te stelen.

In totaal kan de Crocodilus-malware een set van 23 commando’s op een gehackt Android-apparaat uitvoeren, waaronder call forwarding, specifieke apps opstarten, push notificaties versturen, SMS-berichten ontvangen en naar contacten versturen en meer.

Ook heeft de malware RAT-functionaliteit waardoor de hackers zelf op afstand handelingen op het scherm uitvoeren en screenshots maken van de Google Authenticator-app voor later gebruik.

Turkse origine

De onderzoekers van ThreatFabric stellen dat de Crocodilus-malware vooral wordt verspreid door slachtoffers ervan te overtuigen droppers te installeren via kwaadaardige websites, valse reclame, social media of SMS-berichten en Android-appwinkels van andere aanbieders dan Google Play.

Vooral zijn de hackers, op basis van de getroffen bankrekeningen, nu actief in Turkije en in Spanje, De malware zou daarbij van Turkse origine zijn. De securityexperts verwachten dat de hackers binnenkort hun activiteiten naar andere landen zullen uitbreiden en zich ook op andere apps dan alleen cryptowallets of bankierapps richten.

Android-gebruikers worden gewaarschuwd geen APK’s van buiten Google Play te downloaden en ervoor te zorgen dat Play Protect altijd op hun apparaat aanstaat.

Lees ook: Google gaat ontwikkelaars helpen om Play Store veiliger te maken