Cybercriminelen misbruiken het Azure-gebaseerde Microsoft Trusted Signing-platform om malware te voorzien van certificaten. Microsoft geeft aan actief te monitoren op eventueel misbruik van de dienst.

Voor cybercriminelen is het zeer nuttig hun kwaadaardige code te voorzien van een officieel certificaat, in dit geval voor drie dagen. Deze code kan op deze manier worden vermomd. Daarnaast kan deze code op een eenvoudige manier securityfilters passeren. Normaliter blokkeren deze filters bijvoorbeeld niet-ondertekende exe-bestanden.

Nog beter voor de cybercriminelen is als de malware zogenoemde Extended Validation (EV) code-signing certificaten gebruikt. Deze speciale certificaten zorgen ervoor dat de code automatisch door veel securitytools wordt vertrouwd. Dit is vanwege het rigide certificatieproces dat normaliter vereist is voor SmartScreen.

De EV-certificaten zijn moeilijk te verkrijgen. Maar door ze te stelen van andere bedrijven of via een vals bedrijf zijn ze alsnog te bemachtigen door cyberaanvallers. Ook wordt een ontdekt misbruikt EV-certificaat direct ingetrokken en is daardoor niet meer bruikbaar, dus de criminelen moeten op hun tellen letten.

Misbruik Microsoft Trusted Signing-dienst

Uit recent onderzoek van verschillende securityspecialisten, zoals die van MalwrHunterTeam, blijkt dat cybercriminelen een makkelijkere weg hebben gevonden voor het officieel registeren van kwaadaardige code.

De op Azure gebaseerde Microsoft Trusted Signing-dienst biedt officieel door Microsoft ondertekende kortstondige driedaagse certificaten voor code. De dienst biedt daarnaast extra securityfeatures en de certificaten geven ook dezelfde reputatieboost voor SmartScreen als die voor exe-bestanden.

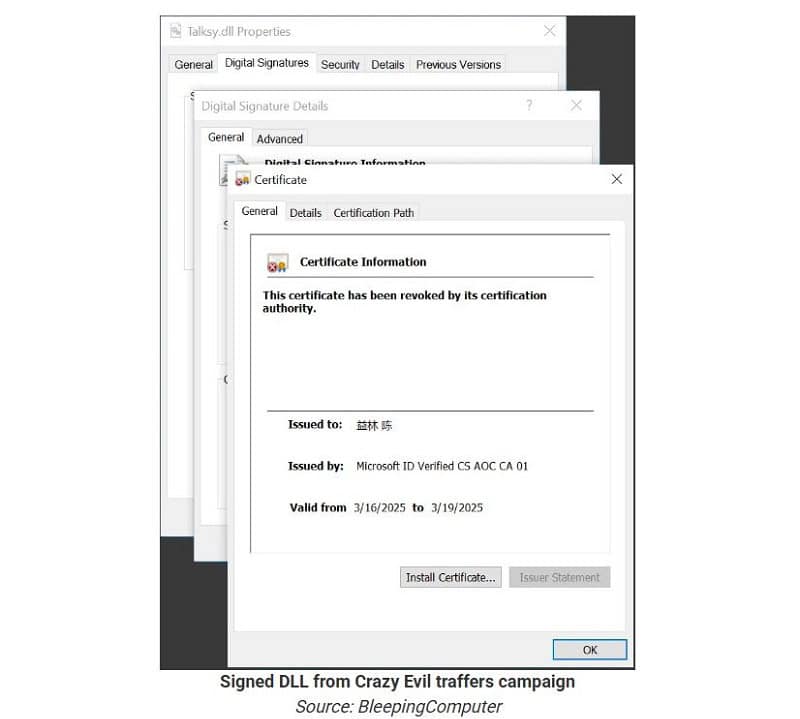

Concreet zijn nu door Microsoft Trusted Signing ondertekende ‘Microsoft ID Verified CS EOC CA 01’-certificaten in omloop. Wanneer dit certificaat na drie dagen verloopt, worden echter ondertekende exe-bestanden nog steeds als geldig beschouwd totdat de gebruiker deze intrekt.

De misbruikte certificaten zijn inmiddels aangetroffen in huidige malwarecampagnes, waaronder in een Crazy Evil Traffers-campagne om cryptocurrency te stelen en in de Lumma Stealer-campagnes.

Gemakkelijkere optie dan EV-certificaten

Onderzoekers geven aan het misbruik van de Microsoft-dienst vooral uit gemak komt. Voor langere tijd waren EV-certificaten standaard, maar Microsoft heeft hiervoor veranderingen aangekondigd. Dat gebeurde vooral omdat deze certificaten voor iedereen, van gebruikers en uitgevers tot aan cybercriminelen, niet duidelijk waren.

Een simpeler certificaat, zoals via de Microsoft Trusting Signing-dienst, is daarom ook handiger en dus ook voor cybercriminelen. Dit omdat het verificatieproces hiervoor simpeler is.

Bedrijven krijgen via de dienst van Microsoft alleen een certificaat toegewezen als zij minstens drie jaar actief zijn, maar individuen kunnen zich aanmelden en worden makkelijker goedgekeurd. Dit is voor wanneer zij ermee akkoord gaan dat de certificaten onder hun eigen naam worden uitgebracht. Cybercriminelen hebben hiervoor natuurlijk makkelijkere opties.

Reactie Microsoft

In een reactie aan BleepingComputer geeft Microsoft aan dat het threat intelligence inzet om het uitgeefproces van certificaten in de gaten te houden. Deze technologie helpt verkeerd gebruik en misbruik van certificaten te ontdekken en deze direct in te trekken. De misbruikte accounts worden ook geschorst.

Inmiddels heeft de techreus actie ondernomen tegen de malware-voorbeelden die de security-onderzoekers en BleepingComputer doorstuurden.

Lees ook: Phishingcampagne valt 12.000 GitHub-gebruikers aan met malafide OAuth-app