Het Trend Zero Day Initiative (ZDI) heeft elf hackersgroepen met staatssteun uit Noord-Korea, Iran, Rusland en China gevonden die een Windows-kwetsbaarheid misbruiken. De aanvallen richten zich op spionage en datadiefstal via snelkoppelingsbestanden, maar Microsoft weigert het onderhuidse probleem op te lossen.

Het ZDI-team van Trend Micro heeft bijna duizend kwaadaardige Shell Link (.lnk) bestanden geïdentificeerd die de kwetsbaarheid ZDI-CAN-25373 uitbuiten. Het werkelijke aantal aanvallen ligt waarschijnlijk nog veel hoger. Ondanks een ingediend proof-of-concept aan Microsoft, heeft laatstgenoemde besloten geen securitypatch uit te brengen.

Tegenover The Register stelt een Trend Micro-onderzoeker dat de technische fix wellicht “ongelooflijk lastig” te implementeren is. Microsoft zelf vertelde dezelfde nieuwsorganisatie dat de drempel voor directe interventie niet was bereikt met het onderzoek, hoewel het wel werd gewaardeerd.

Noord-Korea koploper in misbruik kwetsbaarheid

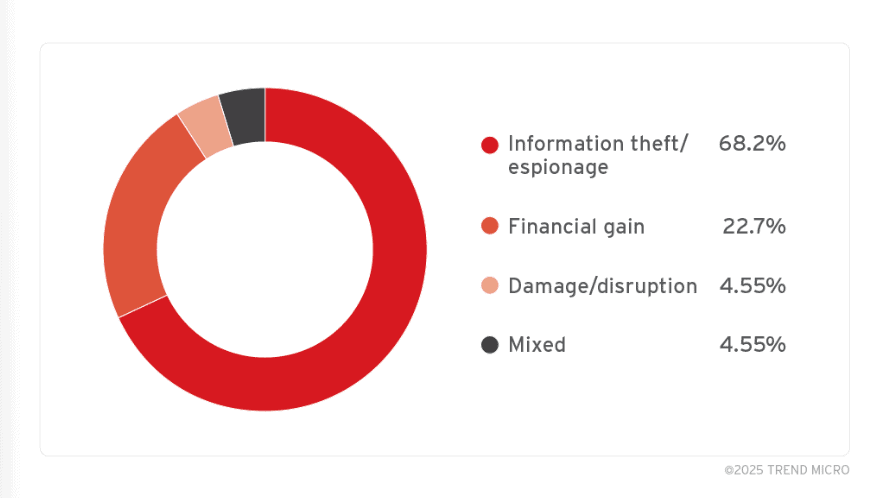

Bijna de helft van de staatsgesponsorde aanvallers die de kwetsbaarheid misbruiken, komt uit Noord-Korea. Dit wijst op een trend van samenwerking en het delen van technieken tussen verschillende hackersgroepen binnen het Noord-Koreaanse cyberprogramma, stelt het ZDI-team. Uit de analyse blijkt dat ongeveer 70 procent van de aanvallen gericht is op spionage en informatiediefstal, terwijl ruim 20 procent financieel gemotiveerd is.

De kwetsbaarheid heeft betrekking op de manier waarop Windows de inhoud van snelkoppelingsbestanden (.lnk) weergeeft. Aanvallers kunnen een kwaadaardig .lnk-bestand voorbereiden dat er voor gebruikers volkomen legitiem uitziet, terwijl het schadelijke code bevat.

Getroffen sectoren en geografische spreiding

Volgens het onderzoek zijn vooral overheidsinstanties, financiële instellingen (inclusief cryptobedrijven, regelmatige doelwitten van cyberaanvallen zoals onlangs bij ByBit bleek), denktanks, de telecomsector en defensie doelwit van aanvallen. De meeste aanvallen werden gedetecteerd in Noord-Amerika, maar de onderzoekers zien een wereldwijde impact die zich uitstrekt tot Europa, Azië, Zuid-Amerika, Afrika en Australië.

De onderzoekers konden ook verschillende malware-payloads identificeren die via deze aanvalsvector worden verspreid. Opvallend is dat de cybercriminele groep Water Asena (Evil Corp) de kwetsbaarheid heeft gebruikt in hun Raspberry Robin-campagnes. Dit collectief werd in 2022 door Microsoft omschreven als een prominente ‘pre-ransomware’-groep, waarbij men speculeerde over een betaalmodel voor het aantal keren dat malware succesvol werd geïnstalleerd.

Organisaties in de genoemde risicosectoren wordt dringend aangeraden hun systemen te scannen op mogelijke compromittering en waakzaam te blijven voor .lnk-bestanden in het algemeen. De zero-day kwetsbaarheid blijft een actieve bedreiging, aangezien Microsoft geen patch heeft uitgebracht.