Een nieuwe StrelaStealer malwarecampagne heeft in de VS en Europa meer dan honderd bedrijven en organisaties getroffen. Hackers gebruiken nu ook ZIP-bestanden om de malware-payload te verspreiden, concludeert Palo Alto Networks Unit42.

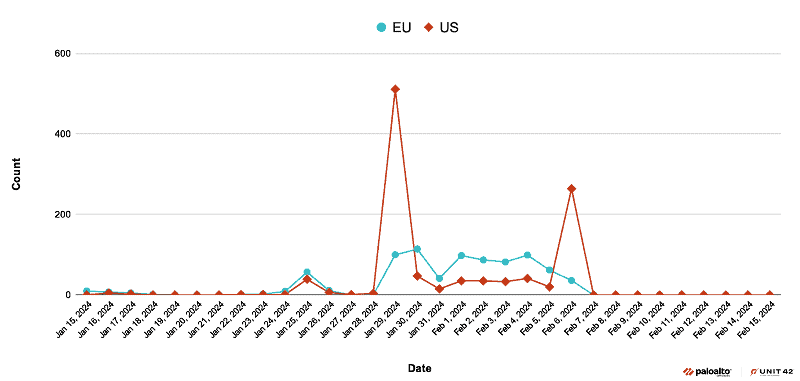

De StrelaStealer-malware verspreidde zich vooral bijzonder snel in november 2023, geeft Palo Alto’s Unit42 aan. Destijds richtten de aanvallers zich vooral op organisaties in de VS en Europa. Daarnaast was er ook een flinke opleving in de maanden januari en februari van dit jaar te zien.

De malware-variant is al sinds 2022 bekend en had eerder vooral Spaanstalige eindgebruikers als doelwit. De malware richt zich via phising op het stelen van inloggegevens voor email-accounts via Outlook- of Thunderbird-clients. Deze inloggegevens worden naar een door de hackers gecontroleerde Command and Control (C2)-server gestuurd.

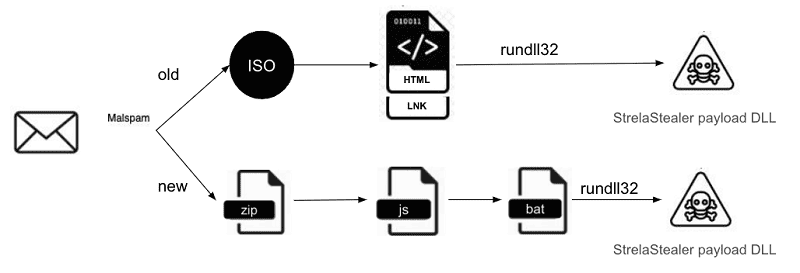

Nieuw aanvalspad

In het verleden verliep het StrelaStealer-aanvalspad met het versturen van e-mails met gemanipuleerde .ISO-bestanden met een .Ink-shortcut en een HTML-bestand. Dit laatste bestand gebruikte een polyglotisme om een ‘rundll32.exe’-bestand te activeren en daarmee de malware-payload uit te voeren. Deze polyglot file infection maakte de malware ook moeilijk te detecteren door security-software.

De StrelaStealer-campagne gebruikt .ZIP-bestanden die JScript-bestanden op de getroffen systemen plaatsen. Wanneer deze worden uitgevoerd installeren zij een batch file en een ‘base64-versleuteld’ bestand die zich uitpakt in een DLL-bestand. Deze DLL zorgt er op zijn beurt weer voor dat rundll32.exe de StrelaStealer malware installeert.

De nieuwe infectieketen zorgt daarnaast voor ‘control flow obfuscation’ om analyse te bemoeilijken. Het verwijdert ook PDB-strings voor het omzeilen van detectie door security-tools die werken volgens statische signatures.

Hightech favoriet doelwit

De meeste bedrijven in de VS en Europa die nu door de nieuwe variant van StrelaSteaker zijn getroffen, zijn onder meer werkzaam in de high tech-industrie en de financiële sector. Ook bedrijven uit de juridische sector, de maakindustrie, overheid, de energie- en nutsector, de verzekeringsbranche en de bouwsector behoren tot de slachtoffers.

De experts van PaloAlto Networks Unit42 roepen eindgebruikers op de nodige voorzichtigheid te treffen bij het ontvangen van onbekende e-mails over bijvoorbeeld betalingen of facturen. Vanzelfsprekend moeten zij ook natuurlijk niet zomaar attachments van onbekende afzenders downloaden en openen.

Lees ook: Nieuwe infostealer voor Windows verschuilt zich in webbrowsers