Klanten van Salesforce waren het doelwit van de phishingcampagne ‘PhishForce’. De e-mails werden op een bepaalde manier opgesteld om langs detectietools te glippen.

Cybersecurity-onderzoekers van Guardio Labs zijn een nieuwe phishingtechniek op het spoor. De aanval krijgt de naam PhishForce, wat een subtiele verwijzing is naar het doelwit van de campagne: klanten van Salesforce.

Detectietools misleiden

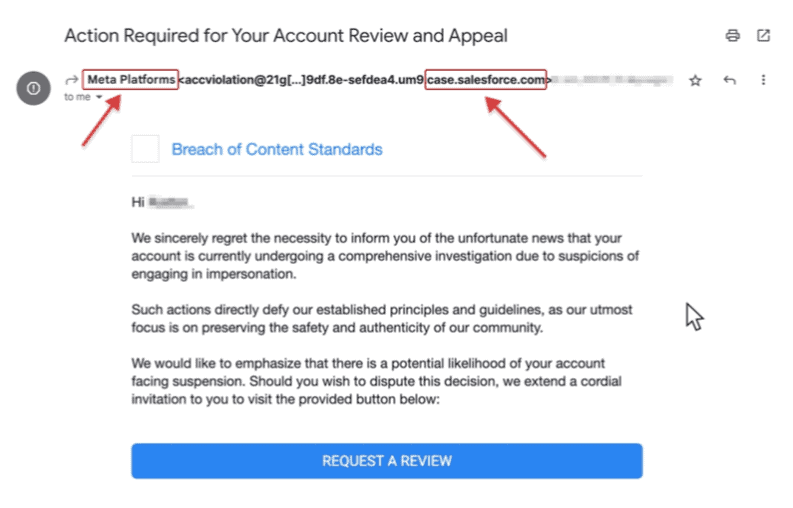

De e-maildienst van Salesforce laat de phishingmails gewoon in het postvak belanden. Detectietools falen doordat hackers het laten lijken dat de e-mail van een vertrouwde afzender komt.

De domeinnaam van Salesforce wordt hiervoor misbruikt. Deze domeinnaam wordt alleen gebruikt in combinatie met de afzender ‘Meta Platforms’. De combinatie is onlogisch en moet de eerste alarmbellen laten afgaan dat de e-mail van hackers afkomstig kan zijn.

Bron: Guardio Labs

Inloggegevens verzamelen

Hackers hoopten met de phishingcampagne inloggegevens van Facebook te kunnen ontfutselen. De e-mail bevat een link naar een Facebook-pagina waar gebruikers belooft wordt een online spelletje te kunnen spelen. De pagina zelf bevat alleen een volledig andere inhoud.

Door de phishingwebsite in een Facebook-pagina te verstoppen, spelen hackers het slim. Facebook-pagina’s zijn namelijk nog een element die detectietools niet markeren als potentieel gevaarlijk.

Bedrijven kregen al tijd oplossing te zoeken

De details van de phishingcampagne maakt Guardio Labs bekend nu het probleem al niet langer aan de orde is. Salesforce werd eind juni op de hoogte gebracht van PhishForce en pakte het probleem binnen de maand aan. De Facebook-pagina’s zijn in de tussentijd ook offline gehaald.

Binnen je mailbox blijft het toch oppassen geblazen. Een legitieme link in een phishingbericht plaatsen om detectietools te omzeilen, is een veel voorkomende truc van hackers. Momenteel wordt bijvoorbeeld de URL van Google Accelerated Mobile Pages (AMP) misbruikt om phishingberichten in de mailbox van bedrijven te krijgen.