Palo Alto Networks waarschuwt voor een grote kwetsbaarheid in zijn besturingssysteem PAN-OS. Dit OS wordt meegeleverd met de oplossingen van het securitybedrijf.

Palo Alto Networks geeft aan dat het gaat om de actief misbruikte zeer gevoelige kwetsbaarheid CVE-2022-0028. De bug stelt niet-geauthentiseerde en zich op afstand bevindende hackers in staat versterkte TCP DDoS-aanvallen uit te voeren. De kwetsbaarheid zit in een URL filtering policy misconfiguratie.

Op deze manier kunnen hackers een device op basis van het PAN-OS-besturingssysteem voor DDoS-aanvallen misbruiken. Hierbij wordt het originele IP-adres van de hackers verborgen, wat het oplossen van het probleem bemoeilijkt.

Palo Alto Networks ontdekte de kwetsbaarheid nadat het securitybedrijf erop werd geattendeerd dat een security-device in een mislukte reflected DoS-aanval was gebruikt. Dit wees op actief misbruik van de kwetsbaarheid.

In meerdere OS-versies aanwezig

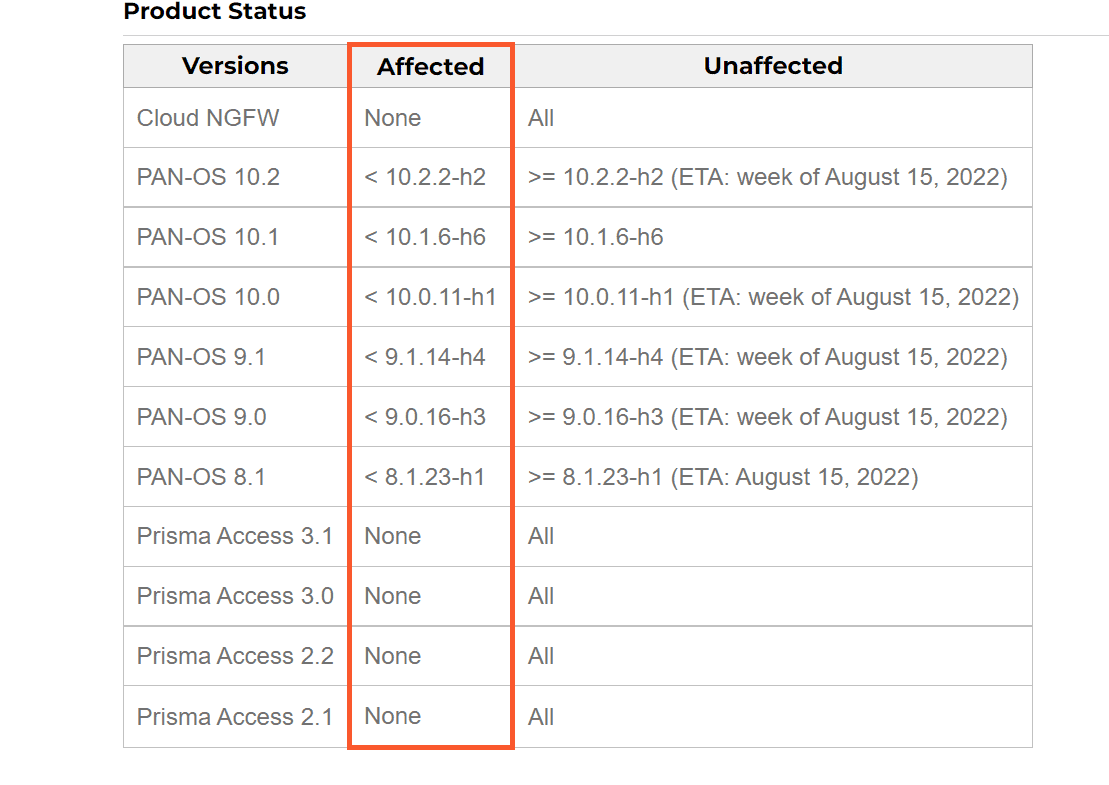

De kwetsbaarheid is in verschillende versies van het besturingssysteem aanwezig. Voor versies voor 10.1.6-h6 is inmiddels een patch beschikbaar. De versies van het besturingssysteem 10.2.2-h2, 10.0.11-h1, 9,1,14-h4, 9.0.16-h3 en versie 8.1.23-h1 komen volgende week beschikbaar.

Voorwaarden voor kwetsbare hardware-devices

Verder zijn de kwetsbare PAN-OS-versies alleen die versies die draaien op de PA-, de VM- en de CN Series aan hardware securitytoepassingen van de leverancier. Deze devices moeten daarbij wel aan drie voorwaarden voldoen, wil het kwetsbaar zijn.

In de eerste plaats moet de security policy op de firewall toestaan dat verkeer van Zone A naar Zone B gaat en over een URL filtering-profiel beschikt met één of meer geblokte categorieën. De tweede voorwaarde is dat packetgebaseerde aanvalsbeschermingsfunctionaliteit niet in een Zone Protection-profiel is aangevinkt. Inclusief zowel Packet Based Attack Protection > TCP Drop > TCP Syn With Data, als Packet Based Attack Protection > TCP Drop > Strip TCP Options > TCP Fast Open.

De derde en laatste voorwaarde voor een succesvolle hack via PAN-OS op één van de genoemde hardware series is dat ‘flood protection via SYN cookies’ niet aanstaat in een Zone Protection-profiel voor Zone A met een activatiedichtheid van 0 verbindingen.