Onderzoekers van securityspecialist NCC Group hebben ontdekt dat er met een ‘relay-aanval’ op Bluetooth makkelijk toegang tot devices kan worden gekregen. Onder meer auto’s die met Bluetooth kunnen worden geopend zijn hiervoor kwetsbaar.

De nu ontdekte relay-aanvalsmethode maakt het mogelijk toegang te krijgen tot Bluetooth-devices. Bijvoorbeeld auto’s met sloten die via Bluetooth met mobiele telefoons kunnen worden geopend, zonder dat aanvallers dichtbij de authentiserende mobiele telefoon hoeven te zijn. Ook laptops, mobiele telefoons, slimme sloten op huizen en toegangscontroles voor smart buildings zijn hierdoor kwetsbaar.

BLE-kwetsbaarheid

De relay-aanval op het authentiserende Bluetooth-device gebruikt een kwetsbaarheid in de Bluetooth Low Energy (BLE)-standaard. Deze kwetsbaarheid is al langer bekend, maar bestaande beveiligingsmechanismes kunnen met de nu aangetroffen hack worden gepasseerd.

De securityonderzoekers hebben ontdekt dat er met behulp van deze kwetsbaarheid een zogenoemde link layer relay-aanval opgezet kan worden. Deze opzet verslaat bestaande applicaties voor op BLE gebaseerde ‘proximity’-authenticatie. Daarmee laat het zien dat er op dit moment veel onveilige BLE proximity-authenticatie in belangrijke applicaties wordt toegepast, zoals het openen van sloten van auto’s.

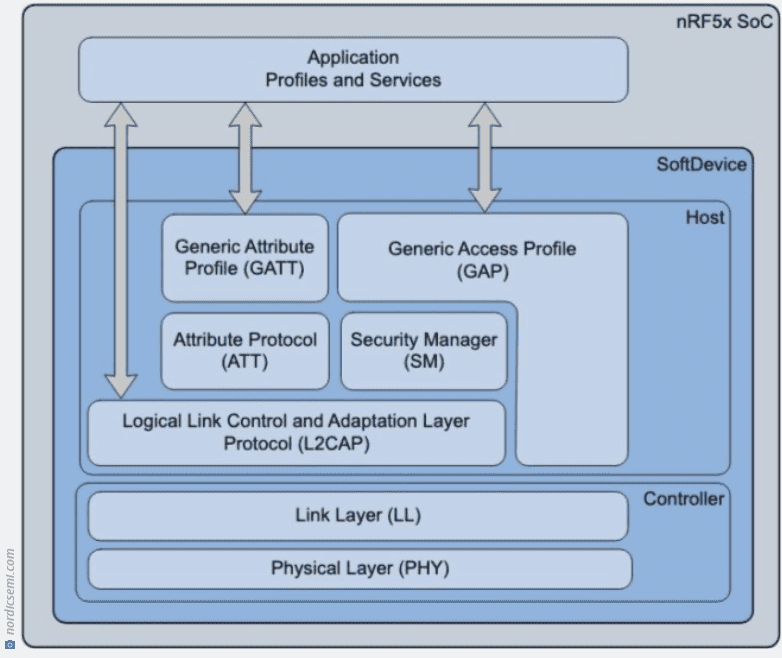

De aanval op de link layer richt zich op de baseband, de locatie waar radiosignalen naartoe worden gestuurd en worden ontvangen van devices. In de Bluetooth-stack is dit de onderste laag. In deze laag worden de verbindingen aangekondigd, gecreëerd, onderhouden en afgesloten. Andere BLE-aanvallen richten zich meer op de Generic Attribute Profile (GATT)-laag. Deze zit veel hoger in de softwarestack van Bluetooth.

Omzeilen cryptografische bescherming

Door de link layer specifiek aan te vallen, de plek waar de diverse credentials worden versleuteld, worden de diverse cryptografische beveiligingen die tegen GATT relay-aanvallen beschermen ontweken. Ook is er minder latency voor gegevensoverdracht, aangezien GATT-relays bepaalde lagen moeten passeren die hoger in de stack zitten en zoals een bandbreedte-bottleneck fungeren. Link layer relays zijn daarom niet te onderscheiden van legitieme communicatiesignalen en kunnen dus makkelijker worden ‘afgevangen’.

Op deze manier kunnen de authenticatie-signalen op grote afstand worden afgevangen en makkelijk worden doorgestuurd naar een device dat uiteindelijk het Bluetooth-slot kan openen. In een restaurant kan het relay-device gewoon in een jas aan de kapstok hangen, de credentials van een Tesla-eigenaar die binnenkomt afvangen en doorsturen naar de hacker die buiten op de parkeerplaats wacht. Die kan dan zonder problemen de auto openen.

Tips voor oplossingen

De onderzoekers van NCC Group geven een aantal tips waarmee de nu aangetroffen kwetsbaarheid kan worden opgelost. Fabrikanten kunnen bijvoorbeeld instellen dat de proximity key-functionaliteit na een bepaalde periode zonder gebruik wordt uitgeschakeld.

Ook kunnen fabrikanten voor het gebruik van deze functionaliteit een vorm van tweestapsverificatie ontwikkelen. Verder zouden fabrikanten van devices die door de kwetsbaarheid worden getroffen functionaliteit kunnen inbouwen die passieve ontsleuteling onmogelijk maakt of bluetooth op devices blokkeert wanneer de verbindingstechnologie niet nodig is.