Securityexperts van Sophos zijn een nieuwe in Python geschreven ransomwarevariant op het spoor gekomen. Opvallend is dat deze ransomwarevariant zich specifiek op servers richt die de ESXi-hypervisor van VMware draaien.

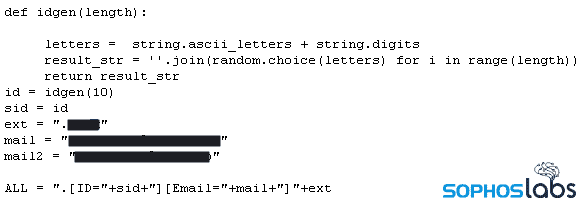

Met het ransomware-script zijn de hackers in staat binnen drie uur alle virtuele schijven te versleutelen en zo alle vm’s van het getroffen bedrijf offline te halen en een losprijs te vragen. De ransomware-aanval werd uitgevoerd door in te breken op een TeamViewer-account op een computer waarvan de eigenaar domain beheertoegangsrechten had. Deze inbreuk stelde de aanvallers in staat met een Advanced IP Scanner-tool de bewuste ESXi-server op het netwerk te vinden.

Deze specifieke servers werden vervolgens gecompromitteerd doordat zij een actieve Shell-programming interface hadden voor commando’s en updates. Deze open deur zorgde ervoor dat de hackers de veilige netwerkcommunicatietool Bitvise konden installeren op de machine van de domain beheerder. Hiermee kregen ze vervolgens weer toegang op afstand tot de gevonden ESXi-servers, inclusief de virtuele diskbestanden die de vm’s gebruikten. Hierna werd eenvoudig de ransomware uitgerold en werden de virtuele schijven op de ESXi-server versleuteld.

ESXi-aanvallen zeer lucratief

Volgens de experts van Sophos zijn aanvallen op ESXi-servers zeer lucratief omdat hackers hierdoor meerdere vm’s tegelijkertijd kunnen aanvallen. Ook vinden zij het gebruik van het gebruik van een Python -script zeer interessant. Deze taal wordt weinig voor ransomware-aanvallen gebruikt, maar is juist heel geschikt om ESXi-servers aan te vallen. Python is altijd vooraf op Linux-gebaseerde systemen geïnstalleerd. ESXi-servers zijn hiervan een voorbeeld. Dit maakt het dan heel makkelijk de taal te gebruiken voor dit soort doelen.

Beschermingstips

De experts van Sophos roepen gebruikers van VMware ESXi- en andere hypervisors op altijd de best practices voor security te volgen voor het voorkomen van (ransomware)aanvallen. Denk hierbij onder meer aan het gebruiken van unieke en niet door brute force te kraken wachtwoorden en het, wanneer mogelijk, verplicht stellen van multifactor-authenticatie. Voor gebruikers van de ESXi-hypervisor wordt expliciet aangeraden de ESXi Shell buiten werking te stellen wanneer deze niet voor routine-onderhoudswerkzaamheden wordt gebruikt.