De Nederlandse veiligheidsonderzoeker Victor Gevers heeft een account gevonden die het Kremlin gebruikte om zichzelf toegang te verlenen tot de servers van lokale en buitenlandse bedrijven die in Rusland werkzaam zijn. De account werd aangetroffen in duizenden MongoDB-databases die zonder wachtwoord online toegankelijk bleken te zijn.

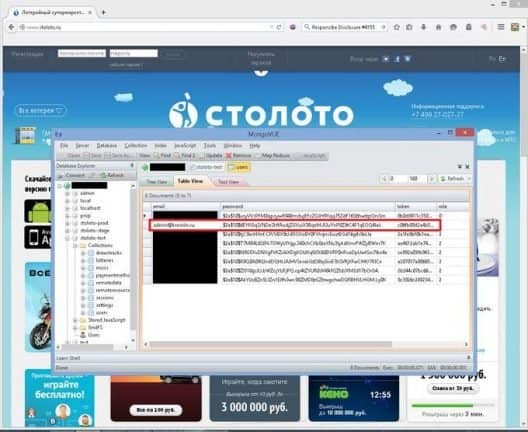

Gevers sprak met de site ZDNet en vertelde over de achterdeuraccount die hij vond. Hij stelt dat zo’n beetje elke hacker die dit account gevonden zou hebben, zichzelf toegang had kunnen verschaffen tot gevoelige informatie van duizenden bedrijven die in Rusland werkzaam zijn. “De eerste keer dat ik de credentials aantrof, was in de gebruikerstabel van een Russische Lotto-site”, aldus Gevers tijdens het interview. “Ik moest wat graafwerk verrichten om te begrijpen dat het Kremlin afgelegen toegang eist tot systemen die financiële transacties verwerken.”

Meer dan 2.000 databases

De onderzoeker stelt dat hij dezelfde admin@kremlin.ru-account in meer dan 2.000 andere MongoDB-databases aantrof. Allemaal waren ze online blootgesteld en behoorden ze toe aan lokale en buitenlandse bedrijven die actief zijn in Rusland. Het betrof onder meer databases van lokale banken, financiële instituten, telecombedrijven en zelfs Disney Russia. Dat zag er dan als volgt uit:

Gevers trof de account zelfs aan in een MongoDB-database die toebehoorde aan het Oekraïense ministerie van binnenlandse zaken, waarin informatie te vinden viel over de ERDR-onderzoeken die uitgevoerd werden naar corrupte politici in het land. Dat is opmerkelijk, want Rusland en Oekraïne verkeren al enige jaren in conflict.

Bij zijn onderzoek zocht Gevers niet uit waar het account voor gebruikt werd. Hij onderzocht als whitehat-hacker enkel lekkende MongoDB-databases en probeert bij zijn onderzoek “de privacy zoveel mogelijk te respecteren, door de zoektocht naar informatie als de mailadressen van eigenaren te minimaliseren. Alle systemen met dit wachtwoord waren hoe dan ook voor iedereen toegankelijk. De MongoDB-databases waren allemaal uitgerold met standaardinstellingen. Iedereen zonder authenticatie had dus CRUD [Create, Read, Update, Delete] toegang.”

“Het heeft ons nogal wat tijd en moeite gekost om het Kremlin te contacteren en waarschuwen over het probleem. Maar we slaagden daar nooit in. Tegelijk lijkt de boodschap wel te zijn doorgedrongen. We ontdekken nog altijd Russische databases van bedrijven, maar deze credentials zijn de afgelopen maanden niet meer aangetroffen”, aldus Gevers.

Until recently many 🇷🇺 companies were using MongoDB not securely.

Most of them are reported to the owners. The biggest issue was that @KremlinRussia_E requires remote access to businesses and used the same credentials everywhere as we found them in the thousands of open databases pic.twitter.com/U5UGMXttNK— Victor Gevers (@0xDUDE) January 27, 2019