Na de grote doorbraak van AI met de komst van ChatGPT, zorgt de Neuralink brein-computer interface (BCI) van Elon Musk voor een volgende doorbraak: het implanteren van een BCI ter grootte van een flinke munt in het brein van een verlamde patiënt. Dankzij die interface kan deze patiënt met zijn gedachten een computer ‘besturen’. Dat lukt zo goed dat er zelfs een video is gemaakt van de patiënt die een schaakpartij speelt op zijn computer. Zoals na elke technologische doorbraak wordt voor BCI’s een enorme markt voorspeld waarin vele miljarden dollars zullen omgaan. Maar het is een markt die er pas zal komen als de (cyber)security van BCI’s en de daaraan gekoppelde systemen zeer goed geregeld is.

Connectie met het brein bestaat al erg lang. Denk bijvoorbeeld aan brain of mind machines uit de jaren zestig van de vorige eeuw. Die apparaten (nog steeds te koop) stimuleren bepaalde hersengolven die een ontspannen gevoel teweegbrengen. Maar van een rechtstreekse fysieke connectie met het brein was geen sprake. Sindsdien zijn er met name voor medische doeleinden met behulp van sensoren en elektroden allerlei toepassingen ontwikkeld die bepaalde hersendelen stimuleren, bijvoorbeeld voor pijnbestrijding, het zicht of gehoor te verbeteren en voor het tegengaan van trillingen bij Parkinson-patiënten. In Nederland werkt TU Delft aan een exoskelet waarmee mensen met een dwarslaesie breingestuurd kunnen lopen.

Risico’s van de technologie

De mogelijkheden van BCI’s zijn letterlijk en figuurlijk fantastisch. Toch zijn de meeste nog science fiction, wat geldt voor zowel de utopische als de dystopische varianten (gedachten lezen en beïnvloeden – de droom van elke dictator). Gezien de mogelijke impact van een BCI op de zeer persoonlijke privacy en veiligheid, kent de ontwikkeling ervan vanzelfsprekend ook een ethische dimensie. De enorme impact die BCI’s kunnen hebben, realiseert de (Europese) politiek zich ook. Op de site van Eerste Kamer is een EU-rapport te vinden dat de kansen en bedreigingen van BCI’s in kaart brengt en met aanbevelingen komt om research toepassing in ethische banen te leiden, conform de normen en waarden van de EU-landen.

Ondanks de potentiële voordelen van BCI’s, is de realiteit dat ze technologie met onze hersenen integreren – technologie die onveilig en kwetsbaar kan zijn voor aanvallen. En dat kan de privacy en integriteit van de hersenactiviteit van een individu in gevaar brengen. Om dat te voorkomen moet het dreigingsmodel van BCI’s zorgvuldig worden begrepen en al zeker binnen specifieke gebruikscontexten (bijvoorbeeld denken aan een wachtwoord om een apparaat te ontgrendelen).

BCI’s brengen om te beginnen veiligheidsrisico’s met zich mee op het gebied van vertrouwelijkheid, integriteit en beschikbaarheid. Daarnaast bestaat het risico dat ze toegang kunnen bieden om de werking van iemands hersenen nadelig te beïnvloeden. Denk aan mentale manipulatie, het veroorzaken van hersenbeschadiging of in het ergste geval verlies van het leven. Dat betekent dat BCI’s ook het potentieel kunnen krijgen om de privacy van individuen te beïnvloeden op manieren die onze maatschappij en vrijheden drastisch zouden kunnen veranderen. De veiligheidseisen moeten daarom extreem hoog zijn.

De securityproblematiek van BCI blijkt echter in hoge mate vergelijkbaar met die van de die voor defensie worden ontwikkeld en die net als BCI’s aan de hoogste securityeisen moeten voldoen. Een bedrijf als Fox Crypto ontwikkelt voor zeer vertrouwelijke defensie hardware- en software-combinaties en hanteert daarvoor zeer strenge criteria die alle fasen afdekken van de complete life cycle. Van de betrouwbaarheid van toeleveringsketen voor de hardware-onderdelen tot het veilig afvoeren of vernietigen van niet meer gebruikte apparatuur. Ontwikkelaars van BCI-oplossingen zouden deze in de praktijk bewezen criteria kunnen overnemen aan toesnijden op hun specifieke producten om de veiligheid ervan te waarborgen.

Overzicht BCI-technologie

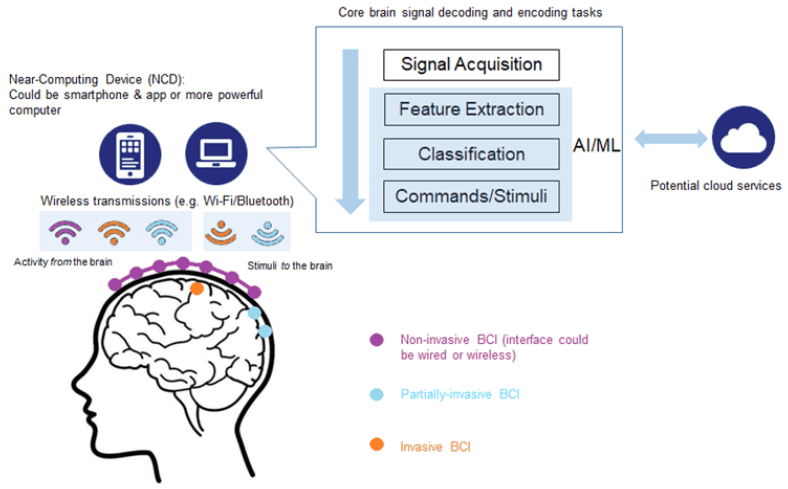

Er zijn drie hoofdtypen brain-computer Interfaces en deze kunnen worden ingedeeld op basis van hun fysieke impact op het menselijk lichaam en de locatie ten opzichte van de hersenen van de betrokken gebruiker:

- Niet-invasieve BCI’s – dit zijn meestal sensoren die op het hoofd worden bevestigd of door middel van een muts, helm of exoskelet met een reeks sensoren (zoals voor het maken van een EEG) die op het hoofd van een persoon zijn aangesloten. Dergelijke BCI’s registreren meestal alleen signalen uit de hersenen. Het sturen van input of prikkels naar de hersenen is niet of slechts beperkt mogelijk.

- Gedeeltelijk invasieve BCI’s – deze worden weliswaar onder de schedel geïmplanteerd, maar net buiten de hersenen en dus niet in de grijze stof van de hersenen. Omdat gedeeltelijk invasieve BCI’s dichter bij de hersenen zitten, produceren ze signalen met een betere resolutie dan niet-invasieve BCI’s.

- Invasieve BCI’s – deze vereisen een delicate operatie waarbij elektroden in het brein worden geïmplanteerd om hersensignalen rechtstreeks in en uit de hersenen te sturen. Bijvoorbeeld het implantaat van Neuralink, dat verbindingen in het weefsel van de hersenen maakt met behulp van 1.024 elektroden verdeeld over 64 draden, die elk dunner zijn dan een menselijke haar. Invasieve BCI’s leveren de meest nauwkeurige signalen op.

BCI-hardware

Met name voor invasieve en gedeeltelijk invasieve BCI’s speelt de hardware een sleutelrol in hun werking, en dat betekent miniaturisatie. BCI-implantaten moeten klein genoeg zijn om niet te veel ruimte in te nemen in het hoofd van een persoon en om met grote precisie te kunnen interfacen met de hersenen van een persoon. Tegelijk moeten ze plaats bieden aan een aantal functies en mogelijkheden die voor de werking noodzakelijk zijn, zoals een CPU, bootloader, geheugen/opslag, inductief opladen en draadloze interface zoals Bluetooth. In essentie lijken deze apparaten en hun componenten dan ook sterk op IoT-apparaten, wat betekent dat de conventionele beveiligingsproblemen met – en aanvallen op – IoT-apparaten evenzeer van toepassing zijn op BCI-implantaathardware.

BCI-host en Near-Control Device (NCD)

De meeste BCI’s communiceren met een externe host of Near-Control Device (NCD) – de NCD is meestal een krachtige computer voor het decoderen en analyseren van hersensignalen en eventueel het terugsturen van stuursignalen naar de BCI. Maar NCD’s kunnen ook wel eenvoudige apps zijn op een smartphone of krachtigere computers zoals laptops of desktops. De NCD verbindt output van de BCI met externe reken- en verwerkingsbronnen en zorgt dat de berekende input voor de hersenen in de BCI komt. In toepassingen waarbij meerdere mensen met BCI’s kunnen samenwerken in een BCI-gebaseerde toepassing, zal de NCD dienen als een soort proxy of router tussen alle verbonden BCI’s die met elkaar communiceren.

BCI-communicatie

Voor BCI’s die communiceren is een transportmechanisme nodig. Invasieve BCI’s moeten meestal erg klein zijn, gezien hun implantatie in de hersenen. Daarom worden hiervoor meestal draadloze verbindingstechnologie gebruikt, zoals Bluetooth Low Energy (BLE).

Artificial intelligence en machine learning

Een belangrijk onderdeel van de moderne BCI-technologie en de ontwikkeling ervan is de toepassing van AI/ML op het gebied van neurowetenschappen. Aan de oppervlakte kunnen veel BCI-toepassingen magisch lijken – bijvoorbeeld een aap die het videospel pong speelt door alleen maar te denken. Daarbij gaat het echter niet om het lezen en begrijpen van de exacte gedachten van de aap in dit voorbeeld (zoals ‘beweeg de joystick omhoog’). In plaats daarvan is AI/ML gebruikt om de hersenactiviteit te leren herkennen die samenhangen met de verschillende bewegingen die de aap met een fysieke joystick maakt.

Beveiligingsrisico’s voor brain-computer Interfaces

Bedreigingen voor de veiligheid van een BCI beperken zich niet tot aanvallen op actief werkende geïmplanteerde apparaten. Zoals voor alle in een netwerk opgenomen apparaten geldt, omvatten de beveiligingsrisico’s en -beperkingen de hele levenscyclus van de BCI: van ontwerp, implementatie, chirurgische implantatie, gebruik tot aan de toekomstige verwijdering of buitengebruikstelling.

Zodra een apparaat geïmplanteerd is bij een gebruiker, ontstaat er een reeks nieuwe beveiligingsrisico’s die proactief moeten worden beperkt. Deze omvatten het waarborgen van robuuste wederzijdse authenticatie, evenals een aantal neurale interface-specifieke aanvalstypen, waaronder de exfiltratie van stilzwijgende of expliciete kennis, de controle over beweging, gedachten of emoties, denial-of-service-aanvallen op hersengebieden of BCI-functies, of het aantasten of wissen van segmenten van het menselijk geheugen. Daarnaast zijn ook een aantal meer traditionele manieren om de beveiliging aan te vallen die moeten worden beperkt.

Wederzijdse authenticatie

Wederzijdse authenticatie tussen een BCI-apparaat en een host of ander platform waarmee het communiceert, is essentieel om te voorkomen dat onbevoegden gevoelige informatie kunnen waarnemen, wijzigen of stelen. We moeten ons bijvoorbeeld afvragen hoe een BCI en een geautoriseerde host wederzijdse authenticatie uitvoeren en vertrouwen opbouwen. Wat houdt een aanvaller tegen die met dezelfde app probeert verbinding te maken met een BCI? En als iemand zijn BCI-host-smartphone of een ander extern apparaat dat hersentelemetrie ontvangt kwijtraakt, hoe kan hij dan opnieuw verbinding maken, de cryptografie opnieuw instellen en zich met een nieuw apparaat op een betrouwbare manier bij zijn BCI authenticeren?

Zodra een BCI is geïmplanteerd of ingezet en wederzijds is geauthentiseerd, is het klaar voor operationeel gebruik. Nieuwe categorieën aanvallen voor neurale interfaces zijn:

- Gedachten lezen – hierbij proberen aanvallers ongeautoriseerde toegang te krijgen om iemands hersenactiviteit te observeren, met de bedoeling informatie te verzamelen over zaken als hun affectieve toestand, stilzwijgende kennis (zoals fysieke vaardigheden of gedragspatronen) of expliciete kennis (bijvoorbeeld wachtwoorden).

- Aanvallen op stilzwijgende kennis – Proberen informatie die een persoon weet of beheerst en die moeilijk te coderen is, zoals fysieke vaardigheden of gedragspatronen, te extraheren, te manipuleren of te gebruiken.

- Expliciete kennisaanvallen – gericht op het extraheren, manipuleren of gebruiken van informatie die een persoon expliciet kent en onthoudt, zoals een wachtwoord, persoonlijke identificatie of biografische informatie (bijvoorbeeld de naam van het eerste huisdier).

Deze aanvallen kunnen erop gericht zijn om traditionele methoden voor gebruikersauthenticatie te omzeilen, door het brein van een legitieme menselijke gebruiker te benutten als ‘authenticatie-intermediair’ bij het aanvallen van grotere systemen Ook kunnen aanvallen worden uitgevoerd om niet-veiligheidsredenen met als doel het verkrijgen van privégegevens, inzicht krijgen in overtuigingen of houdingen om desinformatie of politieke beïnvloeding te versterken, of als een duister nieuw pad voor reclametechnologie, om maar een paar voorbeelden te noemen.

- Brain Control (ook wel Brainjacking genoemd) – hierbij proberen aanvallers iemand te laten denken, voelen en/of iets te laten doen buiten zijn of haar vrije wil om, of zelfs het meer speculatieve scenario waarin een aanvaller probeert – afhankelijk van de mogelijkheden van een bepaalde BCI – de hersenen te gebruiken voor computationele taken naar keuze van de aanvaller (bijvoorbeeld een botnet dat bestaat uit meerdere aangetaste BCI’s).

- Geheugenbeschadiging – Interactie met geheugenvorming (met name de hippocampus) om de aanmaak van langetermijngeheugen te onderbreken of om te proberen de integriteit van herinneringen aan te tasten (d.w.z. valse herinneringen aan te maken) of bestaande herinneringen te wissen.

Beveiligen van BCI-communicatie

De meeste BCI’s zullen naar en/of vanuit de hersenen moeten communiceren en hiervoor zijn interfaces en transportmechanismen nodig. Niet-invasieve BCI’s kunnen gebruik maken van bekabelde verbindingen, omdat deze bovenop het hoofd zitten en dus gemakkelijk verbinding kunnen maken met een host via bijvoorbeeld USB. Invasieve BCI’s zullen gebruik moeten maken van draadloze transportmechanismen, omdat ze zich in de schedel bevinden. Protocollen zoals Bluetooth Low Energy (BLE) zullen dan geschikt zijn vanwege hun lage stroomverbruik, werking van nabije en redelijke transmissiesnelheden van rond de 2Mb/s. De huidige experimenten van Neuralink laten een effectieve werking zien van invasieve BCI’s, gekoppeld aan een app op een smartphone via Bluetooth. Wat betreft potentiële bedreigingen moet met het volgende rekening worden gehouden:

- Transportlaagbeveiliging – is de communicatie tussen BCI en andere apparaten goed beveiligd op de transportlaag om vertrouwelijkheid en integriteit te garanderen? Onderzoekers hebben al man-in-the-middle-aanvallen aangetoond tegen de commerciële BCI Emotiv Insight. Met hun aanvallen konden ze informatie onderscheppen en wijzigen, de BCI dwingen om ongewenste taken uit te voeren en replay-aanvallen uitvoeren die de algehele beveiliging van de BCI aantasten.

- Uitzendbereik – wat is het bereik van draadloze communicatie en kan die worden geminimaliseerd/gelokaliseerd tot een zo klein mogelijk bereik voor normaal gebruik, zodat er minder kans is voor onderschepping?

- Kwetsbaarheden in de draadloze stack (bijv. Bluetooth) – wat zijn de gevolgen als er een 0-day kwetsbaarheid wordt ontdekt in de Bluetooth stack en deze meteen actief wordt uitgebuit? Kan zo’n exploit aan de BCI-kant leiden tot het op afstand uitvoeren van code direct in de BCI?

- Radio jamming (brainjamming) & interferentie – aanvallers kunnen de werking van de BCI verstoren door middel van draadloze jamming of interferentieaanvallen. Storen kan heel moeilijk te blokkeren zijn en de gevolgen voor BCI-toepassingen in de gezondheidszorg kunnen ernstig zijn.

- Brain-to-Brain (BtB) communicatie – vooralsnog science fiction, maar toekomstige BCI-toepassingen zouden conceptuele telepathie mogelijk kunnen maken, waardoor twee of meer gebruikers in een netwerk van BCI’s met elkaar kunnen communiceren via gedachten. Verschillende netwerktopologieën voor het realiseren van een dergelijke functionaliteit zullen dan verschillende soorten beveiligingscontrole vereisen. Zo zou een dergelijke mogelijkheid gerealiseerd kunnen worden door middel van mesh computing en P2P-netwerken die BCI’s rechtstreeks met elkaar verbinden, of een hub and spoke-model waarbij een centrale host de routering en doorgifte van berichten tussen verschillende BCI’s beheert.

Net als op de meeste andere IT-gebieden zal de toepassing van machine learning het nut en de impact van BCI’s sterk kunnen vergroten. Het BCI-ecosysteem zal daarom bestaan uit meerdere AI/ML-modellen; zowel generiek voor standaard verkrijgbare BCI-toepassingen, als uniek in de zin dat een BCI-gebruiker een model zal moeten trainen, specifiek voor de activiteitspatronen van het eigen brein om de nauwkeurigheid en prestaties van de BCI en de toepassingen ervan te maximaliseren. Er is al onderzoek gedaan waarbij is aangetoond dat aanvallen op bestaande BCI-toepassingen ook in de praktijk mogelijk zijn.

Veilige software- en firmware-updates

Zoals bij de meeste toepassingen en hardware-apparaten, kunnen er af en toe software- of firmware-updates nodig zijn om gebreken of zwakke plekken in de beveiliging te verhelpen. Hoe en wanneer worden updates toegepast? Voor invasieve BCI’s, met name als deze een gezondheidsgerelateerde functie uitvoeren, kan elke downtime of fout in het updateproces catastrofaal zijn. Daarom moeten de timing en het begin van de toepassing van patches waarborgen bevatten om operationele risico’s te beperken of om functies en functionaliteit te verbeteren. Voor niet-invasieve BCI’s is een dergelijke activiteit eenvoudig, maar voor het bijwerken van invasieve BCI’s zijn er complicaties, omdat ze in het lichaam worden geïmplanteerd.

BCI-forensisch onderzoek

Met betrekking tot de operationele levenscyclus van BCI’s is het onderwerp van BCI-forensisch onderzoek interessant in een beveiligingscontext. We kunnen ons een aantal scenario’s voorstellen waarbij een (al dan niet invasieve) BCI fysiek toegankelijk wordt voor tegenstanders of rechercheurs, en hoe het waardevol kan zijn om forensisch onderzoek op die BCI uit te voeren in een poging mogelijk nuttige informatie te verkrijgen:

- Chirurgische verwijdering (toegestaan) – een invasieve BCI kan chirurgisch worden verwijderd om een aantal mogelijke redenen, zoals een defect, intrekking van de toestemming van de gebruiker, enz. Als de BCI niet veilig wordt vernietigd, is het denkbaar dat er nuttige informatie op staat die forensisch kan worden teruggevonden.

- Chirurgische verwijdering (zonder toestemming) – in akelige scenario’s kunnen tegenstanders proberen om de invasieve BCI van een persoon zonder diens toestemming te verwijderen (bijv. onder dwang, verdoving, etc.) en er mogelijk nuttige gegevens uit te halen.

- Niet-invasieve BCI’s kunnen eveneens interessante en nuttige forensische informatie bevatten – hoewel er geen operatie voor nodig is om toegang te krijgen, is het denkbaar dat ze data caches en identificatoren bevatten die nuttig kunnen zijn voor aanvallers en/of justitie in een forensische hoedanigheid.

Reageren op kwetsbaarheden en beveiligingsincidenten

Een essentieel principe is dat het mogelijk moet zijn om op afstand beveiligingsupdates toe te passen op BCI’s, om ervoor te zorgen dat zodra kwetsbaarheden worden gevonden, de apparatuur kunnen worden bijgewerkt om veilig te blijven.

Als onderdeel van de operationele veiligheid van BCI’s moeten fabrikanten van BCI’s ervoor zorgen dat ze beschikken over robuuste plannen om kwetsbaarheden te beperken en te reageren op incidenten, en dat ze in staat zijn om tijdig te reageren op bekendmakingen van kwetsbaarheden door beveiligingsonderzoekers. Hiervoor is het cruciaal dat fabrikanten duidelijke en langdurige ondersteuningsovereenkomsten hebben voor hun apparaten, een goed gedefinieerd mechanisme hebben voor beveiligingsonderzoekers om rapporten over kwetsbaarheden in te dienen, een doeltreffend beleid voor patching en kennisgeving aan gebruikers, en veilige mechanismen voor (beveiligings) updates van software en firmware na installatie.

Als er een kritieke, op afstand uit te buiten kwetsbaarheid wordt ontdekt in een gewone invasieve of gedeeltelijk invasieve BCI, moet de fabrikant snel actie ondernemen om die te verhelpen. Dit is een grote uitdaging voor een apparaat dat in de hersenen van mensen is ingebouwd, want het terugroepen van alle klanten en hen opereren om een kwetsbare BCI te vervangen is waarschijnlijk onhaalbaar.

Veiligheid dreigt achter te lopen

Gezien de veiligheidskritische aard van BCI’s werpen scenario’s zoals het bovenstaande de belangrijke vraag op wat de juiste “fail-safes” zijn voor gedeeltelijk of volledig invasieve BCI’s. Bijvoorbeeld: wat gebeurt er als het apparaat defect raakt? Wat gebeurt er bijvoorbeeld als het apparaat volledig leeg raakt, softwarefouten of misvormde invoer tegenkomt, een onvolledige firmware-update uitvoert, wordt gemanipuleerd of beschadigd, of door de fabrikant aan het einde van zijn levensduur wordt gebracht?

Moeten alle BCI’s bovendien een veilige aan/uit-functie bieden die alleen door de drager kan worden geactiveerd, en hoe kan de integriteit hiervan worden gewaarborgd? Deze vragen zijn vooral belangrijk als de BCI een kritieke gezondheidsfunctie vervult. Ze zijn mogelijk minder belangrijk als een storing in de BCI slechts tijdelijk de verbeterde cognitieve vaardigheden van een persoon die via het apparaat zijn verkregen, vermindert.

Het onderzoek en de ontwikkeling op het gebied van BCI-technologie gaan steeds sneller. Maar zoals vaker met technologie houden securityconcepten van BCI’s en het gebruik ervan geen gelijke tred, waardoor de beveiliging en veiligheid van BCI’s in het gedrang komen in de race naar grootschalige commercialisatie.

Niet vanaf nul beginnen

We hebben de verschillende bedreigingen voor BCI’s gedurende de gehele levenscyclus van BCI’s in kaart gebracht, van ontwerp en productie (beveiliging van de toeleveringsketen) tot de uiteindelijke veilige buitengebruikstelling. Kortom, de bedreigingen voor beveiliging en veiligheid gedurende deze levenscyclus zijn enorm. Bovendien is BCI-technologie sterk afhankelijk van AI/ML. Het succes van BCI-technologie zal daarom afhangen van de AI/ML-prestaties en de voortdurende verbeteringen op dat gebied. Alle gebruikelijke vijandelijke AI-aanvallen zijn dus óók relevant in het BCI-domein.

Een veelvoorkomende eis is de security rond aan/uit-schakelaars voor BCI’s. Hoewel dit niet altijd mogelijk is, biedt het voor niet-kritische BCI-toepassingen de drager een mate van controle over wie of wat toegang probeert te krijgen tot zijn BCI (en dus zijn brein). Ook geeft het de gebruiker de mogelijkheid om naar eigen inzicht de BCI in- of uit te schakelen – of de toegang ertoe te beperken. Het is van het grootste belang dat zo’n aan/uit-schakelaar op een absoluut veilige manier kan worden gerealiseerd.

Voor de security van BCI’s hoeft gelukkig niet niet vanaf nul worden begonnen en kan er een voorbeeld worden genomen aan de ervaringen en best practices voor de ontwikkeling van zeer goed beveiligde hardware- en softwarecombinaties die voor defensie worden ontwikkeld.

Beveiligings- en risicoperspectieven hebben de gewoonte om onheil over een onderwerp te projecteren. Afgezien van deze perspectieven is de convergentie van geest, lichaam en technologie fascinerend en opwindend, met een potentieel enorme impact op de evolutie en verlichting van de mensheid. De ontwikkelingen op het gebied van BCI zullen de grenzen verleggen van de computationele- en neurowetenschappen, ons begrip van de hersenen vergroten, en de grenzen van wat we kunnen met technologie en ons brein steeds verder verleggen – hopelijk op een veilige manier.

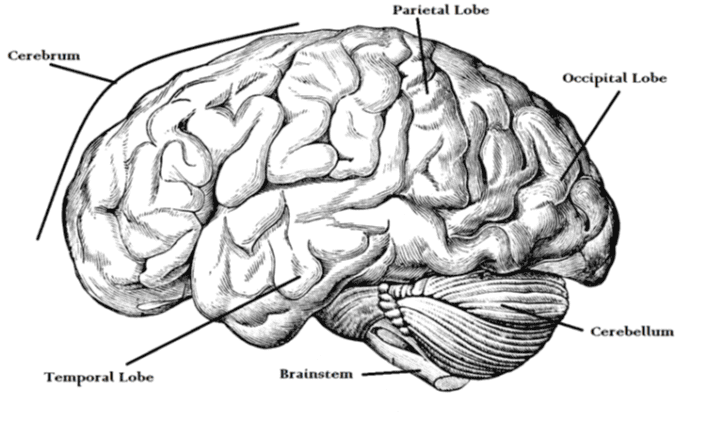

Belangrijkste onderdelen van het menselijk brein

Onze hersenen verzenden en ontvangen chemische en elektrische signalen door het hele lichaam. Ook zijn er onderdelen (klieren en organen) in en rond de hersenen die veel verschillende lichaamsfuncties verzorgen. De hersenen zelf bestaan uit drie hoofdonderdelen:

Cerebrum – dit is het grootste deel van de hersenen en heeft als functie het coördineren van beweging en het reguleren van temperatuur. Andere functies binnen het cerebrum zijn onder andere spraak, oordelen, redeneren, problemen oplossen, leren, emoties en het verwerken van zintuigen zoals zicht, geluid en tastzin. Hersenschors – dit is de buitenste grijze massa rond de grote hersenen en bestaat uit twee hersenhelften; de rechterhersenhelft bestuurt de linkerkant van een lichaam en omgekeerd.

- De hersenstam (het midden van de hersenen) verbindt de grote hersenen met het ruggenmerg, waardoor de ruggengraat op en neer kan bewegen voor bijvoorbeeld motorische functies.

- Het cerebellum – dit bevindt zich aan de achterkant van het hoofd en heeft als functie het coördineren van vrijwillige spierbewegingen en het bewaren van het evenwicht. Neurowetenschappelijk onderzoek blijft de rol van het cerebellum in aspecten van denken, emotie en sociaal gedrag onderzoeken.

Dit is een ingezonden bijdrage van Security Architect Sander Dorigo en Executive Consultant Christo Butcher van Fox-IT. Via deze link vind je meer informatie over de mogelijkheden van het bedrijf.