Okta ontving onlangs klanten bij Stadion Galgenwaard te Utrecht. Bij deze MeetUp stond ‘The Converged Identity Approach’ centraal. Wat houdt dat precies in?

Identity heeft zich ontwikkeld tot een breed begrip, maar dit heeft continu geleid tot nieuwe oplossingen. Het beheer van toegang tot interne gegevens kan bijvoorbeeld onafhankelijk van het monitoren van de IT-omgeving zijn geregeld. Dit leidt tot onnodige blinde vlekken, te veel handmatig onderhoud en natuurlijk extra kosten. Kortom: identity moet platformiseren. Dat is de convergentie waar Okta over spreekt. IAM (identity & access management), IGA (identity governance & administration) en PAM (privileged access management) horen bij elkaar. Bij Okta vertaalt zich dat naar een single pane of glass-dashboard waar veel andere IT-bedrijven inmiddels ook over spreken.

Okta Customer Identity Cloud en Workforce Identity Cloud hebben verschillende beheeromgevingen, maar bevatten beide een dashboard om alle identity-tools in één oogopslag te vatten. Deze platformen bieden verschillende producten als Single Sign On, Universal Login, Lifecycle Management en Workflows. Die onderdelen zijn los van elkaar te kiezen, maar vullen elkaar vanzelfsprekend aan.

Overigens is het niet alleen Okta zelf dat constateert dat identity holistisch behandeld moet worden. Gartner voorspelt dat 70 procent van alle identity & access management-oplossingen tegen 2025 ‘converged‘ zullen zijn. De toenemende complexiteit van IT-omgevingen zorgt ervoor dat zoveel mogelijk identity-zaken zelf regelen niet meer te doen is.

De juiste balans

Martijn Morshuis, Senior Solutions Engineer bij Okta, legt tijdens het evenement uit dat een verenigd identity-platform de spil van security vormt. Dat heeft meerdere redenen, afgezien van de voor de hand liggende. Eén is dat een enkele, centrale identity-applicatie frustratie voorkomt. Werknemers zitten niet te wachten op voortdurende authenticatie-eisen. Het enige moment dat je als gebruiker bewust bezig bent met toegangsbeheer, is als het een blokkade opwerpt die onnodig overkomt.

De centrale rol van identity betekent ook dat medewerkers in zeer uiteenlopende afdelingen ermee te maken hebben. Continu schakelen naar IT om toegang tot bestanden voor een productmanager te beheren is bijvoorbeeld onoverzichtelijk en traag. Die bevoegdheid moet geïntegreerd zijn binnen de teams die erover gaan.

Die les bepaalt de visie van Okta op identity & access management (IAM): het moet resources beschermen, en tegelijkertijd beste gebruikerservaring bieden. Daarbij is alleen de basis met enkel multifactor authentication (MFA) te karig. Om die reden integreren Okta’s producten naadloos met bekende standaarden. Op Apple-apparaten betekent dat ondersteuning voor Touch ID, op Windows geldt dat voor Windows Hello for Business.

Identity Threat Protection

Zonder continu om een wachtwoord, passphrase of vingerafdruk te vragen houdt Okta via eigen data en die van andere platformen een oogje in het zeil. Dat doet het via het nieuwe Identity Threat Protection. We bespraken het al in oktober vorig jaar ten tijde van het Oktane-evenement te Las Vegas. Mede dankzij Okta’s eigen AI biedt deze feature de mogelijkheid om beveiliging voortdurend te garanderen. Denk hierbij aan het voorkomen dat sessies gekaapt kunnen worden, aangezien signalen hiervan door Okta bijvoorbeeld een nieuwe biometrische check kunnen forceren.

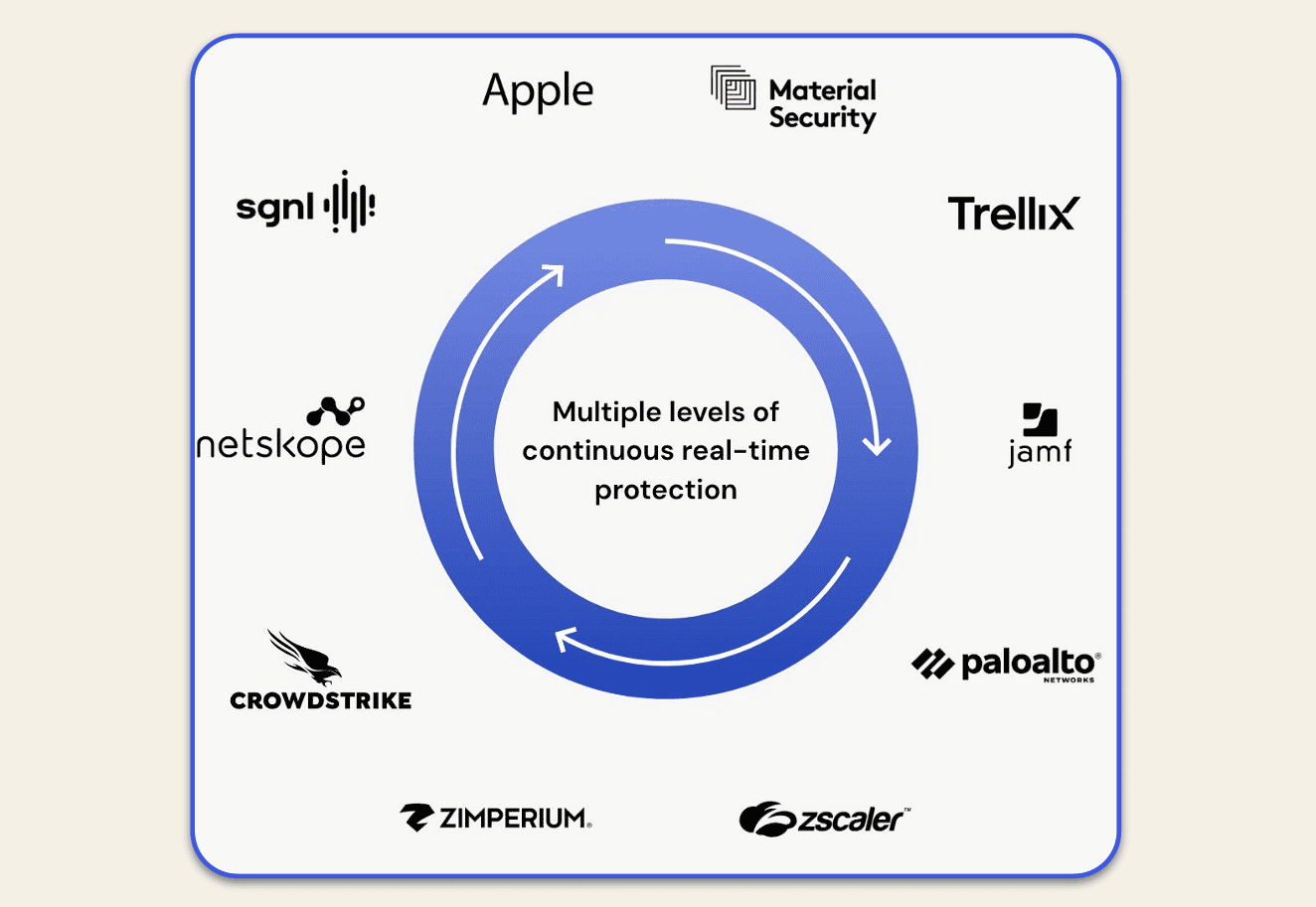

Integraties zijn geregeld via de Shared Signals Pipeline, opgezet door de OpenID Foundation. Real-time bescherming vindt daardoor plaats met behulp van partners als Palo Alto, CrowdStrike, Zscaler, Trellix en meer (zie hieronder).

Aangezien deze integraties zich baseren op open standaarden, zouden andere identity-spelers vanzelfsprekend ook aanschuiven. Echter leidt dat nog steeds tot een onnodige opsplitsing van identity, als je de redenering van Okta volgt. Convergentie, ook wel te omschrijven als samensmelting, is dus het toverwoord bij Okta.

Identity Governance

Die samensmelting van identity wordt een stuk duidelijker bij Identity Governance (IGA). Morshuis legt uit dat discrete IGA-oplossingen een implementatietijd van wel 12 tot 18 maanden kennen. Daarnaast zijn ze volgens hem frustrerend om mee te werken, waardoor gebruikersadoptie achterblijft. Okta-klanten kunnen IGA binnen een paar weken regelen, belooft Morshuis.

Het betekent dat IGA, oftewel het regelen van visibility, het verdelen van rollen en risicomanagement, eenvoudig te beheren is. Zo zijn complexe identitykwesties gewoonweg te managen via Workflows, het no-code platform binnen de Okta-suite. Elke publieke API kan hiermee verbinden, zodat het beheer allerlei diensten omvat.

Zo zijn er dus geen IT-teams nodig om voortdurend toegang te bepalen. Business-users zitten zelf aan de knoppen. Fine-grained autorisaties blijven toegankelijk via Entitlement Management, geïntegreerd met de andere Okta-oplossingen Access Request en Access Certification.

Privileged Access Management

Het laatste puzzelstukje van identiteit betreft Privileged Access Management (PAM). Met andere woorden: het beheren van toegang tot kritieke resources en accounts. Via PAM kunnen admins kiezen of andere gebruikers bijvoorbeeld bepaalde bevoegdheden mogen verdelen of niet. Morshuis concludeert dat de cloud het belang hiervan continu vergroot. Nieuwe apps, accounts en werkplekken maken identity-beheer complexer dan ooit. Een blinde vlek zijn hierbij veelal service-accounts: deze worden op onregelmatige tijden en niet al te vaak gebruikt, waardoor ze eenvoudig over het hoofd te zien zijn.

Wie overstapt naar Okta vanuit een legacy-identiteitsoplossing (lees: handmatig beheer), kan dit soort problemen verhelpen. Met PAM kunnen ongebruikte bestaande accounts geëlimineerd worden. Organisaties kiezen idealiter voor een gesloten infrastructuur, met ‘least privilege‘ als kernbegrip. In combinatie met password rotation levert dit een veilige en overzichtelijke IT-omgeving op die via één oplossing te beheren is.

Praktisch voorbeeld: Bynder

Om te weten te komen hoe dit in de realiteit uitpakt voor organisaties, pakken we een praktisch voorbeeld erbij. Bynder richt zich op digital asset management en is al zes jaar Okta-klant. De belofte van dit bedrijf is dat organisaties hun logo’s, persmateriaal en andere bestanden altijd en overal kunnen aanspreken. Manager IT Ops & Architecture Leotrim Dani geeft aan dat Okta dit proces veilig en eenvoudig laat verlopen. Gezien de integratie met Touch ID kan een PR-manager met een iPhone daardoor razendsnel inloggen om bij het bedrijfslogo te komen zodra het apparaat is goedgekeurd.

Bynder realiseerde zich vijf jaar geleden dat tweestapsverificatie niet genoeg was. Okta FastPass, op de markt gezet als “phishing-resistente MFA”, bracht het bedrijf een stap verder. Klanten konden hierdoor erop vertrouwen dat context meegenomen werd om gebruikers te verifiëren. Logt een kantoormedewerker opeens in via Maleisië of zijn er tekenen van VPN-gebruik terwijl dit normaliter nooit zo is? Okta pikt dit op zodat de juiste accounts een melding krijgen van deze activiteit.

Dani stipt daarnaast aan dat het Bynder-klantenbestand hoge security-eisen stelt. Via audits moet zijn bedrijf bewijzen dat data veilig bewaard wordt en toegang aan te passen is. Omdat Okta veel meer logt dan alleen in- en uitloggen, is tot 90 dagen terug te kijken in de tijd hoe toegang is geregeld, welke verificatie werd gebruikt en via welke accounts.

Met een groeiend aantal klanten en steeds meer features heeft Bynder continu meer vereisten voor Okta. “Om te concurreren moet je een SaaS-oplossing hebben,” weet Dani. Een overkoepelende Software-as-a-Service oplossing die identiteit breed interpreteert, voorkomt dat het allerlei applicaties aan elkaar moet knopen of zaken zelf regelt. Dat laatste raadt Dani dan ook ten zeerste af: elke custom oplossing is bij Bynder verdwenen, het gebruikt alleen nog maar Okta voor toegang tot alle applicaties.

Lees ook: Nederlandse bedrijven in internationale top: gemiddeld 108 apps