De 8Base-ransomwaregroep is al sinds maart 2022 gedetecteerd, maar is de afgelopen maand opeens veel actiever dan voorheen. Het hackerscollectief maakt gebruik van bekende cybercrime-methoden, maar opereert opeens razendsnel met slachtoffers in veel industrieën. VMware waarschuwt in een blog voor het gevaar dat de groep voorstelt.

8Base omschrijft zichzelf als een groep “simpele pen-testers” ofwel “penetration testers”. Dit kan in principe een legitieme service zijn, maar is het bij deze groep overduidelijk niet. Net als andere cybercriminelen houdt 8Base een “leak site” bij, waarop de data van slachtoffers beschikbaar komt als men niet bereid is om losgeld te betalen.

Opvallend is dat security-experts nog niet hebben uitgevogeld wat de precieze methodiek, motivatie en identiteit is van de kwaadwillenden. Wel is duidelijk dat de groep snel en efficiënt te werk gaat.

Wat VMware heeft ontdekt

Uit de analyse van VMware blijkt de communicatiestijl van 8Base opvallend veel op die van RansomHouse, een andere criminele organisatie. Die groep kwam begin dit jaar in het vizier van cyber-experts, toen bleek dat het een reusachtige hack op AMD had uitgevoerd met 450GB aan financiële gegevens en onderzoeksdata. Echter is niet helemaal duidelijk of we dit collectief een echte ransomware-bende mogen noemen, omdat VMware ziet dat men gestolen data koopt en op basis daarvan bedrijven probeert af te persen.

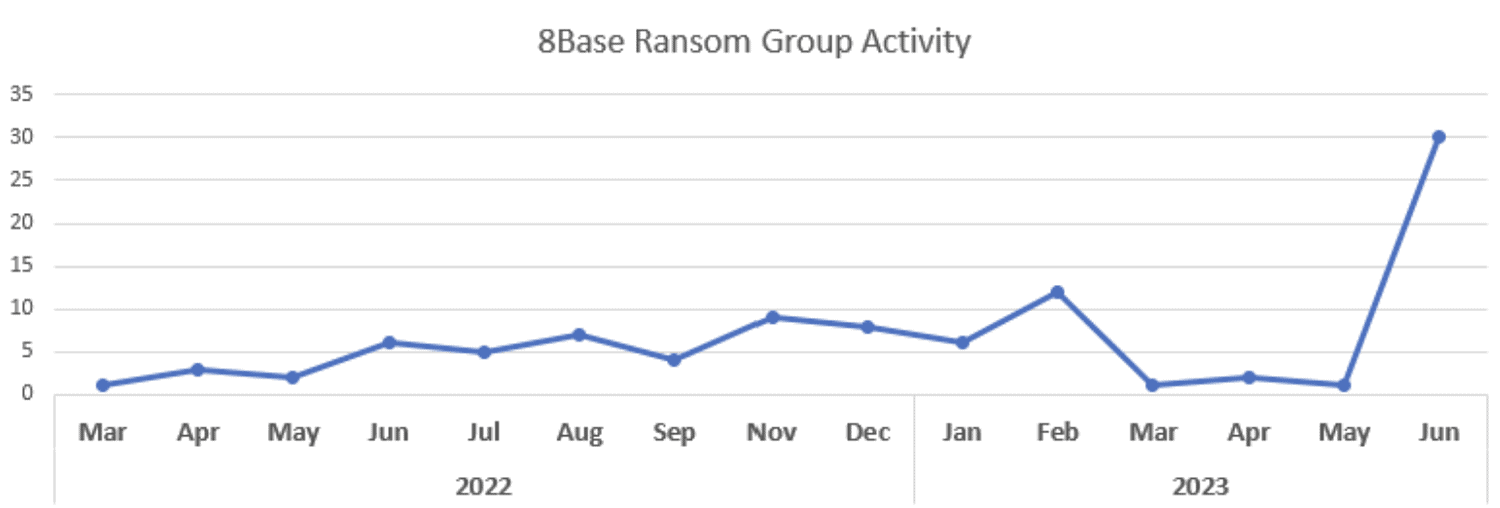

De statistieken omtrent 8Base-activiteit liegt er niet om: in juni is de ransomware-bende van de minste detecties in meer dan een jaar tijd gegaan tot verreweg de meeste.

De doelwitten variëren sterk, van bedrijfsgerichte dienstverleners tot financiële diensten, de maakindustrie, IT en gezondheidszorg. Om die reden karakteriseert VMware de keuze van slachtoffers als “opportunistisch”.

In tegenstelling tot brutalere organisaties zoals RagnarLocker, tracht 8Base een tintje authenticiteit te bewaren. Onder het mom van het eerder genoemde “pen tester”-excuus claimt men een dienst te bewijzen voor de getroffen bedrijven. Daarbovenop heeft men een volwaardige FAQ, Terms of Service en biedt garanties over de handelswijzen na betaling.

Onduidelijke afkomst

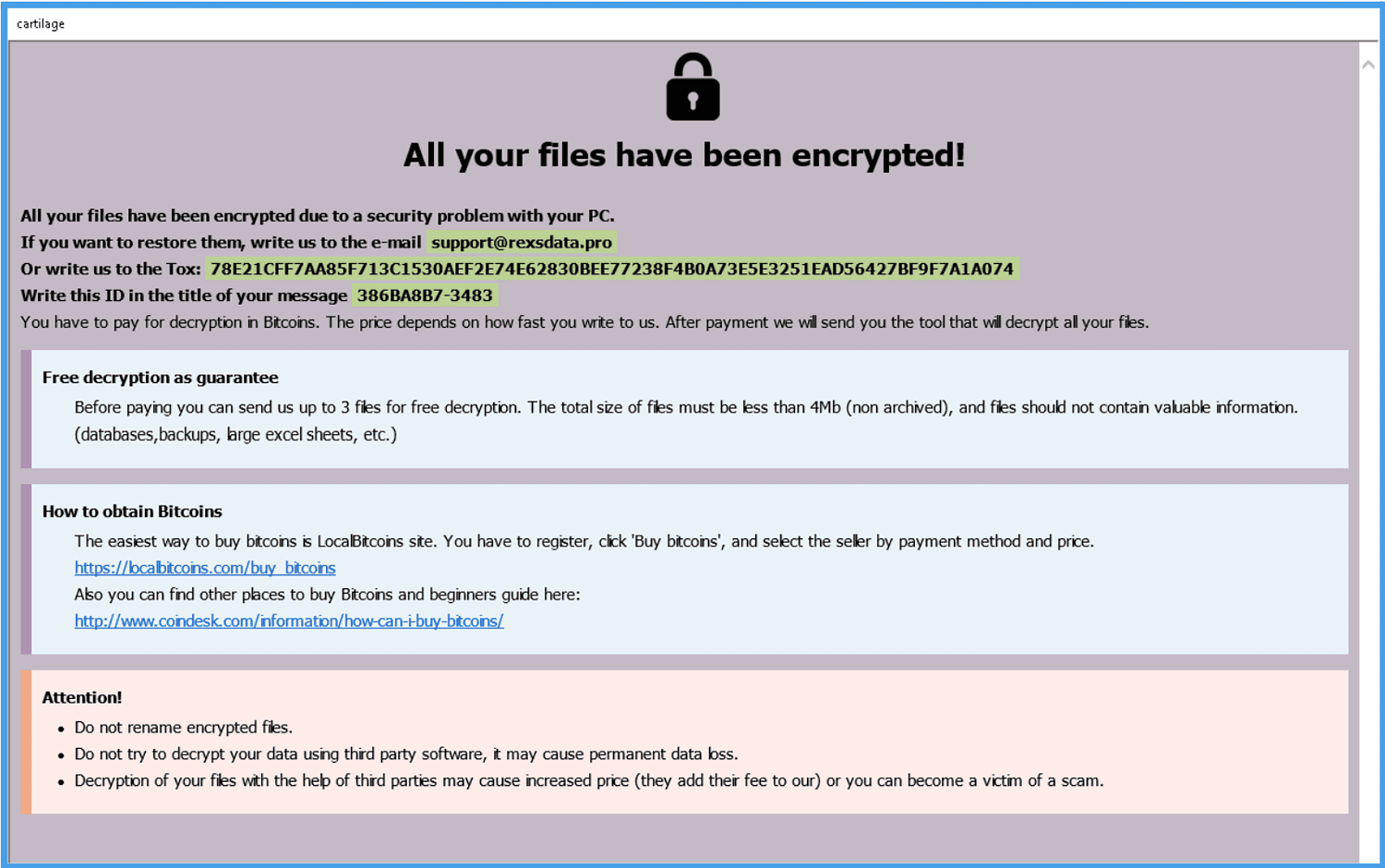

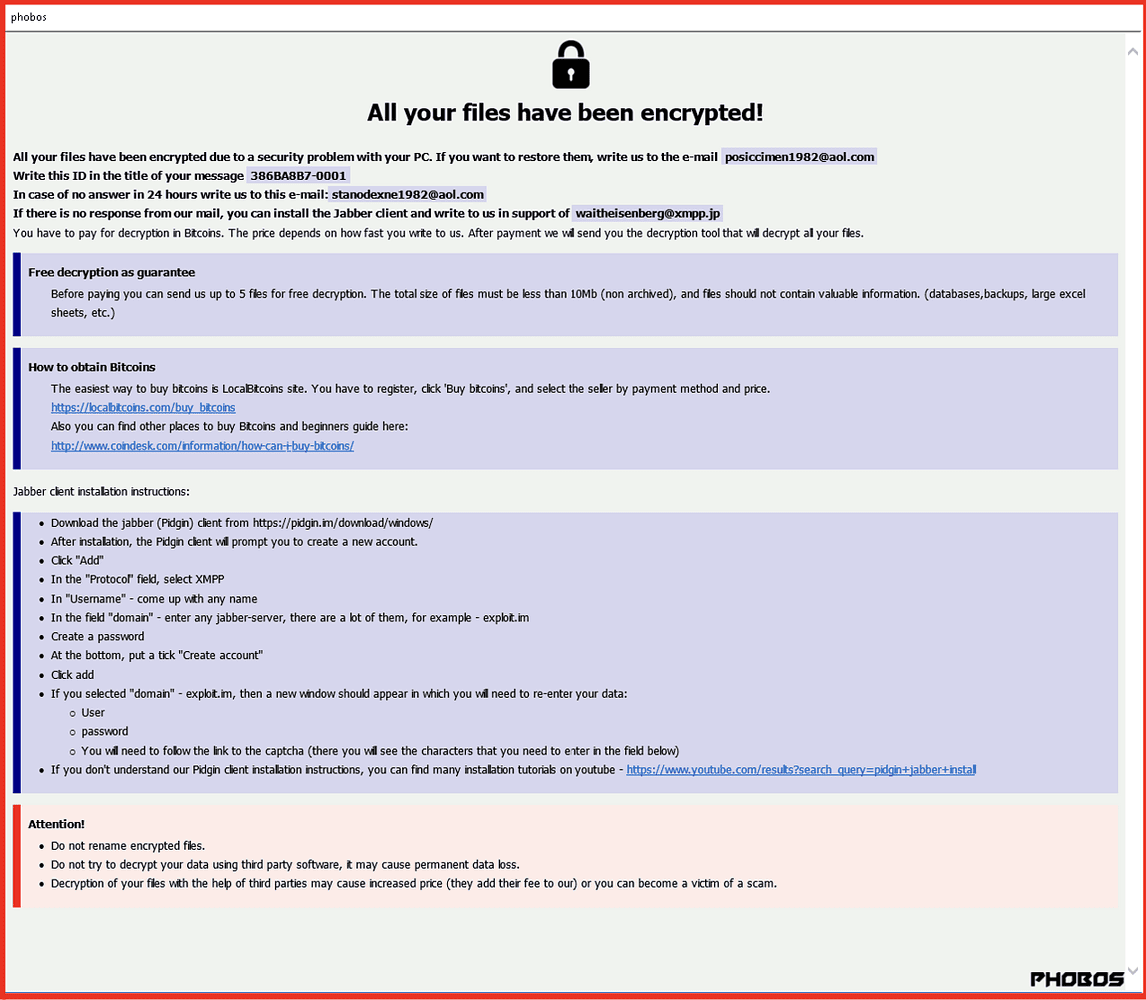

Er bleek bij de 8Base-detecties geen specifieke ransomware-software als basis voor de werkwijzen te gelden. Ook verschilde de ‘ransom note’ soms: VMware ontdekte eentje die leek op die van RansomHouse en eentje die eerder deed denken aan een andere criminele groep: Phobos.

Alleen nog speculatie

Hoe waardevol deze informatie ook is, moet VMware helaas concluderen dat de rest nog speculatie is. Vanwege de verschillende ransomware-varianten die de groep gebruikt en de verspreide doelwitten, valt er nog geen helder profiel te maken van de groep.

Ook om die reden is het advies dat VMware geeft ietwat generiek. Het opsporen van phishing-mails en de inzet van network monitoring kaart het bedrijf aan, evenals het gebruik van het eigen Carbon Black Managed Detection and Response. Zo zijn er nog vele andere security-leveranciers, maar voor een grotere organisatie is het vooral belangrijk om geen gaten te laten. Endpoints, werknemers en de transfergebieden tussen clouds zijn slechts drie ‘attack vectors’ waar aanvallers op azen. De snelle groei en diverse groep slachtoffers van 8Base toont maar weer eens aan dat er altijd veranderende dreigingen zijn in het cybersecurity-landschap.

Voor meer informatie over het beschermen van data tegen een ransomware-aanval is een whitepaper bij Techzine aan te vragen door hieronder op de link te klikken en het formulier in te vullen.