Het einde van Lapsus$ komt net zo snel als de opkomst. In vier maanden tijd veroorzaakte de misdaadgroep datalekken bij ’s werelds grootste techbedrijven. Inmiddels zijn de eerste verdachten opgepakt. Het feest lijkt voorbij. Hoe heeft het zo ver kunnen komen? Wie zit er achter de knoppen? Wat hebben de slachtoffers in gemeen? We zetten de opkomst en (waarschijnlijke) ondergang van Lapsus$ uiteen.

Lapsus$ bereikte de krantenkoppen als ‘ransomwaregroep’. In werkelijkheid heeft Lapsus$ weinig met een ransomwaregroep in gemeen. Lapsus$ viel gigantische technologiebedrijven aan, maar wist geen sporen te wissen. De groep stol bedrijfsgeheimen en gaf de buit gratis weg. In een enkel geval perste Lapsus$ het slachtoffer af, maar aan de eis werd nooit voldaan.

Het werkelijke motief is inmiddels bekend. Dat leerden we van zeven grootschalige aanvallen in de afgelopen vier maanden. Lapsus$ zoekt aandacht. Geld is mooi meegenomen, maar een bijzaak. De inmiddels gearresteerde verdachten variëren van 16 tot 21 jaar oud. Hoe professioneel kan een tiener immers zijn? Professioneel genoeg om ’s werelds grootste technologiebedrijven te kraken. Niet professioneel genoeg om grootschalig ransomware te droppen en organisaties te manipuleren.

Desalniettemin blijken ook tieners een veiligheidsdreiging voor ’s werelds meest geavanceerde netwerken. Lapsus$ stal 37GB aan bedrijfsgeheimen van Microsoft. Bij Okta sleepte de misdaadgroep de persoonsgegevens van honderden klanten binnen. Ook Nvidia, Samsung, Ubisoft en Vodafone vielen ten prooi.

Hoe viel Lapsus$ aan?

De leden van Lapsus$ zijn vindingrijk. Securityonderzoeker Unit 42 benadrukt de diversiteit aan aanvalstechnieken. Lapsus$ voerde de meeste aanvallen uit door de gegevens van gemachtigde accounts te kopen of phishing. Multifactor-authenticatie (MFA) werd omzeild via social engineering, SIM-swapping en zelfs aanvallen op MFA-providers.

Microsoft stelt in een eigen onderzoek dat Lapsus$ uitblinkt in kennisverzameling over de bedrijfsvoering van slachtoffers. Social engineering werd gebruikt voor inzicht in werknemers, teamstructuren, helpdesks, workflows voor crisissituaties en paden van supply chains.

Soms werd het MFA-systeem van een slachtoffer overspoelt met prompts. Het systeem verplichtte de gebruikte account om nieuwe inloggegevens in te stellen. Vervolgens belde Lapsus$ naar de helpdesk, zich voordoend als de accounteigenaar. De helpdesk hielp gewillig mee.

Hoe kwam Lapsus$ op?

De naam ‘Lapsus$’ kwam in augustus 2021 op. Meerdere securityonderzoekers ontvingen meldingen van klanten van Britse telecomprovider EE Limited. Zij ontvingen sms-berichten van ‘Lapsus$’. De groep beweerde de persoonsgegevens van de ontvanger in handen te hebben. Lapsus$ beloofde de persoonsgegevens te verwijderen als EE Limited vóór 20 augustus vier miljoen dollar overmaakte.

In december 2021 claimde Lapsus$ een aanval op het Braziliaanse ministerie van Volksgezondheid. Lapsus$ wist de systemen van het ministerie te infiltreren om data weg te loodsen. In korte tijd volgden aanvallen op Portugese mediagigant Impresa, Braziliaans staatsbedrijf Correios en Zuid-Amerikaanse providers Claro en Embratel.

Securityonderzoekers concludeerden dat Lapsus$ in Brazilië was gevestigd. Inmiddels wijst alles op een Britse oorsprong. De Zuid-Amerikaanse aanvallen zijn een mogelijk gevolg van ledenuitbreiding.

Een greep uit de grote aanvallen

Begin maart 2022 beweerde Lapsus$ over 1TB aan privégegevens van Nvidia te beschikken. De misdaadgroep dreigde de gegevens te verkopen, tenzij Nvidia een productaanpassing doorvoerde. Nvidia werd verzocht om de Lite Hash Rate-beperking van GPU’s te verwijderen. GPU’s met een hoge LHR worden regelmatig door cryptominers opgekocht. Daardoor is Nvidia niet in staat om voldoende GPU’s voor consumenten te leveren. De organisatie beperkt de LHR van GPU’s om opkopers te ontmoedigen.

Nvidia erkende gegevensdiefstal, maar voldeed niet aan de eis. De organisatie verwachtte “geen impact op klanten”. Dat bleek een inschattingsfout. Lapsus$ lekte gegevens, waaronder code signing certificates. Meerdere cybercriminelen gebruikten de code signing certificates om malware op Windows pc’s te verspreiden.

Op 20 maart plaatste Lapsus$ een screenshot van een Microsoft developer account op Telegram. Lapsus$ beweerde toegang te hebben tot bedrijfsgeheimen van Microsoft, waaronder de broncode van Bing en Cortana. Microsoft startte een onderzoek en bevestigde het datalek.

Twee weken daarvoor publiceerde Lapsus$ een oproep aan medewerkers van grote technologiebedrijven, waaronder Microsoft. Lapsus$ zocht naar medewerkers die bereid waren om VPN- of Citrix-toegang te lekken.

Op 23 maart bevestigde Okta dat Lapsus$ eerder in het jaar toegang had tot de gegevens van tot 366 klanten. Lapsus$ bleek verantwoordelijk voor de diefstal van de admin-account van een onderaannemer. Okta was sinds januari op de hoogte van het probleem, maar had geen idee van de dader totdat Lapsus$ openlijk verantwoordelijkheid claimde.

De (waarschijnlijke) ondergang

Hoewel Lapsus$ maar al te graag over succesvolle aanvallen schrijft en praat, wist de groep maandenlang anoniem te blijven. Dat veranderde met verloop van maart 2022.

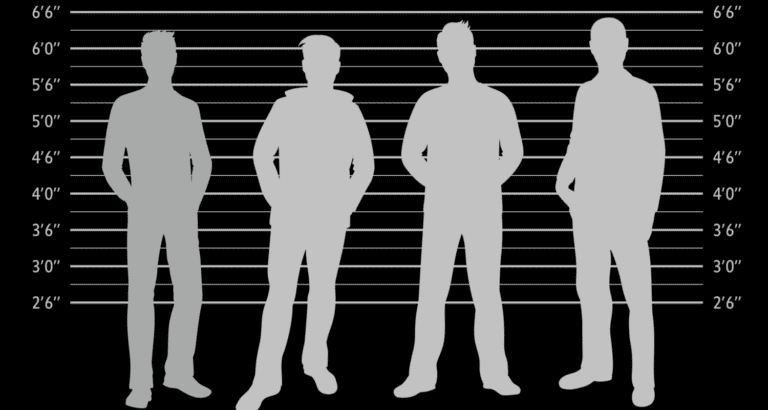

Aan het einde van de maand stemden diverse securityexperts in over de identiteit van de leider: een 16-jarige Britse jongen, inwonend bij zijn moeder. Naast de frontman traceerden de onderzoekers een Braziliaanse tiener. Later kwamen er vijf nieuwe verdachten in beeld. De leden lieten meer dan voldoende sporen achter voor een klopjacht.

Op 25 maart arresteerde de Britse politie zeven verdachte leden van Lapsus$. De verdachten zijn tussen de 16 en 21 jaar oud. Op het moment van schrijven (25 maart) zijn er weinig details beschikbaar. De eerste fases van een strafprocedure zijn uiterst privacygevoelig, al helemaal wanneer er minderjarige verdachten in beeld zijn. We updaten dit artikel zodra er meer bekend is.