Security en networking zijn de afgelopen jaren complexe vraagstukken geworden. Een enterprise organisatie vertrouwt namelijk vaak op honderden componenten om beide zaken goed te regelen. Vraag is alleen of het met zoveel oplossingen allemaal wel goed werkt. Als het aan Fortinet ligt gebruiken bedrijven systemen die zoveel mogelijk met elkaar samenwerken, en waarvan je het beheer en onderhoud kan doen via één interface. De leverancier zet daarom sinds jaar en dag vol in op het consolideren en convergeren van security en networking. We spraken erover met Erwin Schürmann, Manager Systems Engineering bij Fortinet.

Het gebruikelijke model om het bedrijfsnetwerk en de securitystrategie los in te richten, voldoet volgens Schürmann niet meer aan de marktstandaarden. Networking moet wat hem betreft met security geïntegreerd worden. Daarmee breng je beveiligingscomponenten naar netwerkverkeer en de data die over die verbindingen loopt. Dit om voortdurend het verkeer in de gaten te houden en scannen en ook versleuteling toe te passen.

Een moderne infrastructuur houdt ook rekening met het versplinterde karakter van een organisatie vandaag de dag. Bedrijven zijn zeer gedistribueerd, wat wil zeggen dat data, apps en gebruikers zich overal bevinden. In een grote organisatie kunnen dat meerdere branch locaties zijn, maar ook vele thuiswerklocaties. Daardoor moet je wel van de traditionele perimeter-benadering afstappen, zodat alles betrouwbaar en veilig blijft.

Consolidatie en convergentie

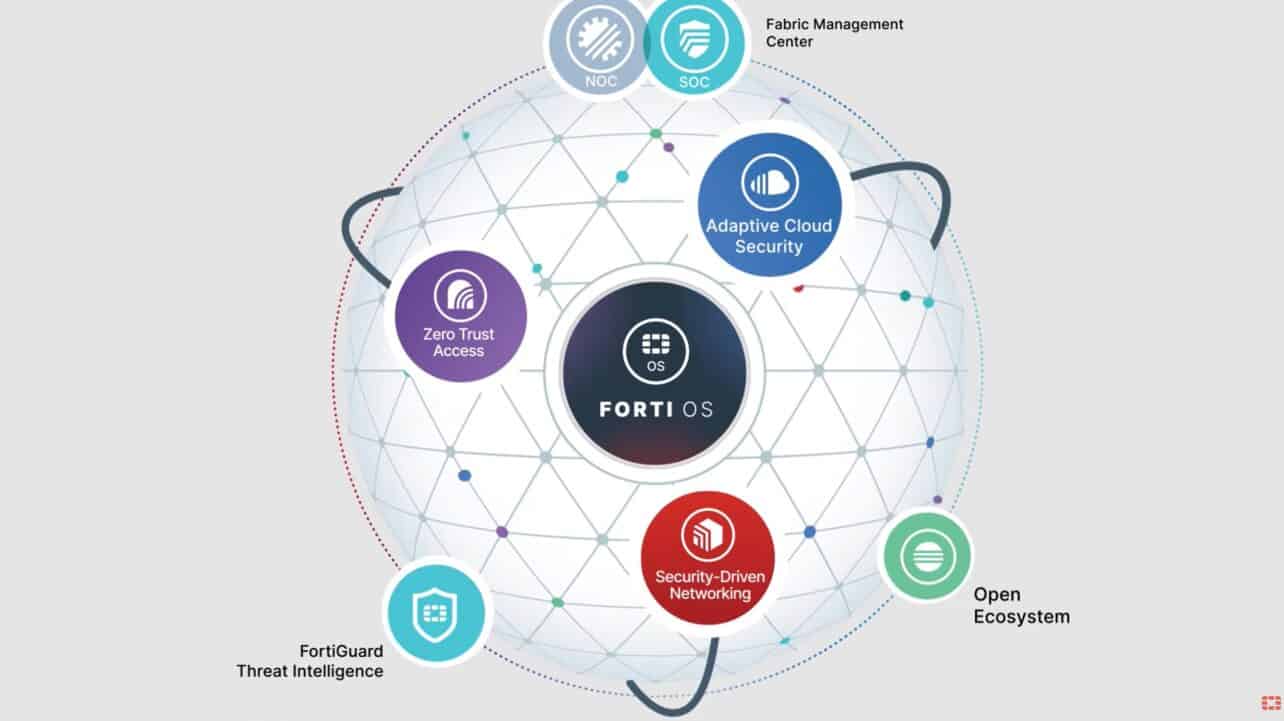

Fortinet ziet in principe twee beginselen aan de basis staan van de moderniseringsslag. Ten eerste stipt Schürmann consolidatie van functies aan. Met de Fortinet Security Fabric speelt het bedrijf hierop in. Dit om alles geautomatiseerd en geïntegreerd aan te bieden. Daarnaast is er dus het convergeren van networking en security. Door de krachten van deze twee IT-componenten samen te laten komen, wordt het bedrijfsnetwerk veel veiliger. En daarmee sla je een grote slag, want cybercriminelen vinden momenteel veel ingangen via het netwerk.

Veiliger met SD-WAN

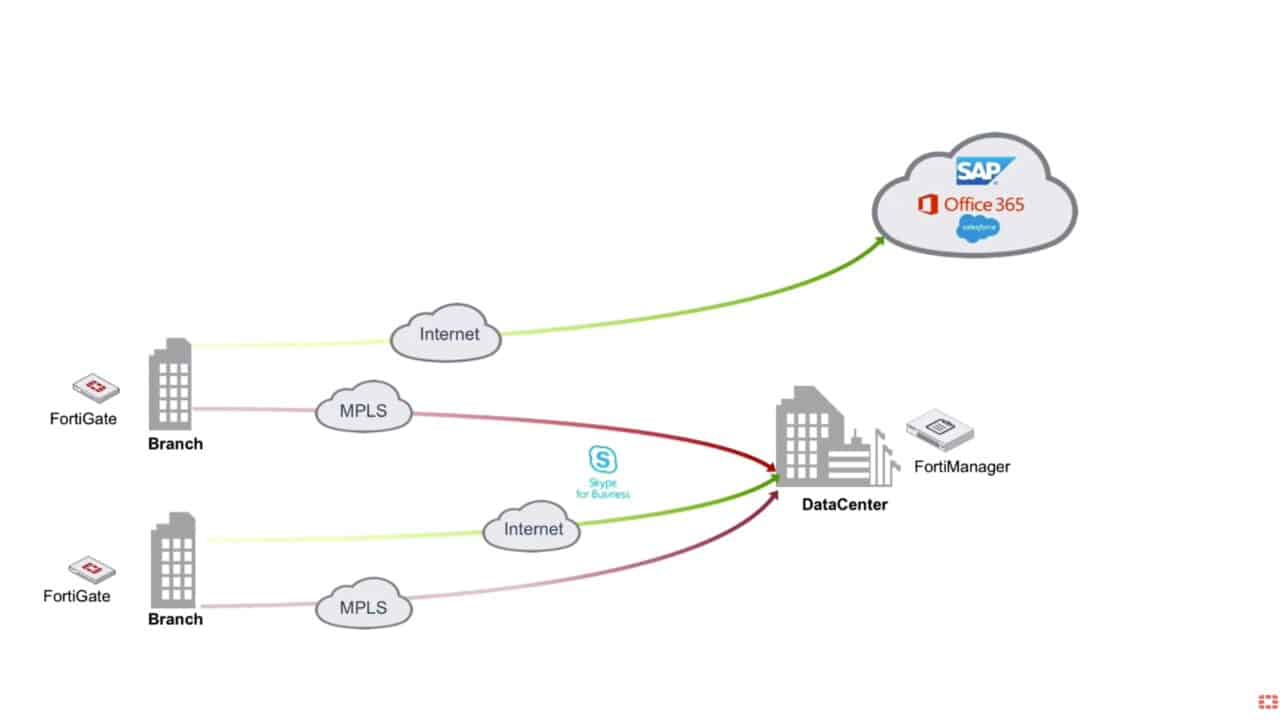

Als we Schürmann vervolgens vragen welke technologieën onderdeel uit moeten maken van de moderniseringsslag, noemt hij SD-WAN als een van de belangrijkste zaken. Software-defined wide area networking zorgt ervoor dat op afstand goed te verbinden is met netwerken, datacenters en cloudplatformen. Applicaties werken daardoor beter en sneller, mede door lagere latency en betrouwbare connectiviteit. SD-WAN maakt het netwerk ook schaalbaar. Door automatisering kan SD-WAN bepalen welke route afgelegd moet worden, zodat het verkeer optimale prestaties levert.

Met deze voordelen lijkt SD-WAN vooral een networking-zaak. Security mag echter niet vergeten worden als een van de onderdelen van SD-WAN. Vandaar ook dat de oplossing van Fortinet door het leven gaat als Fortinet Secure SD-WAN. Dat wil zeggen dat security een integraal onderdeel is van de oplossing. Je kunt deze twee onderdelen niet los van elkaar zien. Fortinet levert de Fortigate-firewall met intrusion prevention-, anti-malware- en SSL-inspectie-functionaliteit. Deze is vervolgens een integraal onderdeel van SD-WAN, geen los component van de netwerk- en securitystrategie.

Dankzij deze aanpak kan het beheer ook gebeuren via een enkele interface. Zo zijn alle activiteiten op het netwerk zichtbaar en te onderzoeken. Een bedrijf ziet verdachte activiteiten beter, zodat onderzoek soepeler verloopt. De informatie kan ook beter gedeeld worden tussen de SD-WAN-componenten. Daarmee zorgt SD-WAN voor een geïntegreerd systeem waarop networking en security echt samenkomen.

Schepje bovenop

Schürmann proefde de afgelopen jaren bij bedrijven veel enthousiasme over SD-WAN. Veel organisaties hebben dan ook al SD-WAN geïmplementeerd. Wat Fortinet betreft een verstandige keuze, al is soms nog niet iedere bedrijfslocatie van SD-WAN voorzien. In sommige situaties is SD-WAN simpelweg niet geschikt, bijvoorbeeld omdat SD-WAN focust op verbinden van locatie X met locatie Y. Het kan dan gaan om een branch office met een datacenter of de cloud. Daarmee dekt SD-WAN werknemers op afstand of zeer afgelegen gebieden minder dan je eigenlijk zou willen.

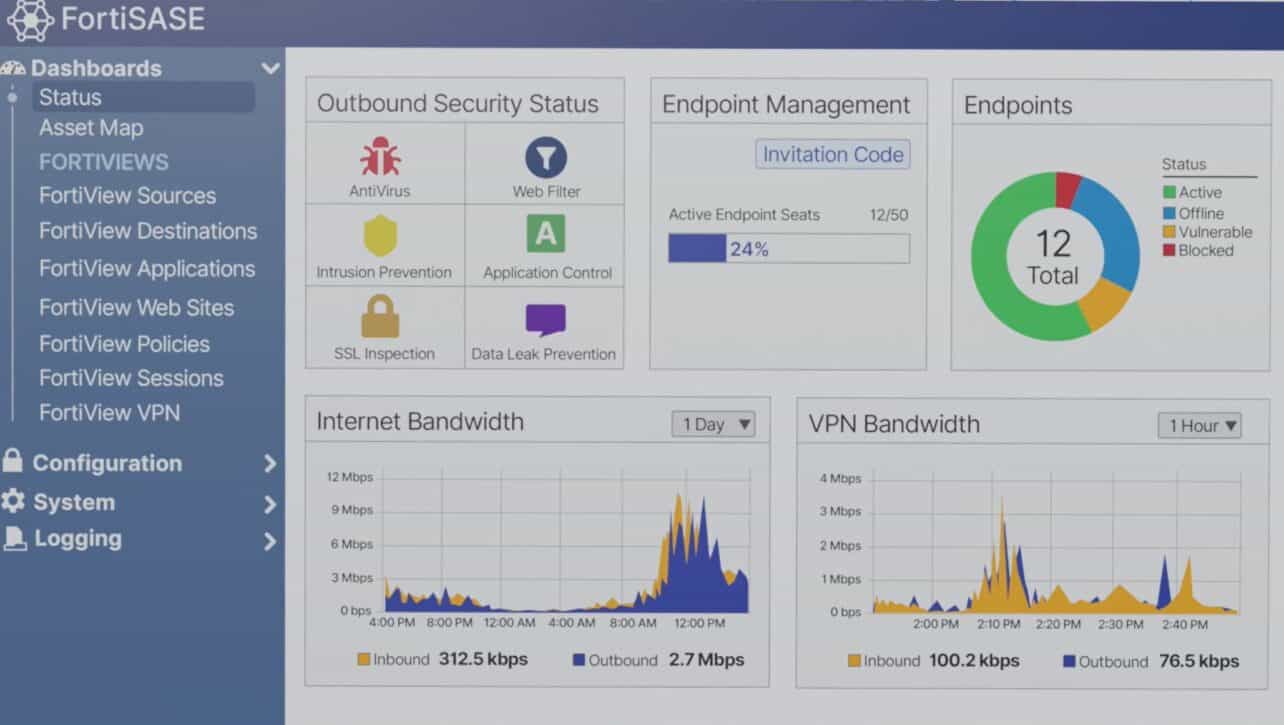

Met een SASE-benadering kun je bovenstaande nieuwe werkomgevingen wel goed beschermen. SASE staat voor Secure Access Service Edge en maakt veilige toegang tot bedrijfsomgevingen mogelijk, ongeacht waarvandaan. Het maakt niet uit waar de gebruiker, workloads, apparaten en applicaties zich bevinden. SD-WAN is een belangrijk onderdeel van dit nieuwe concept, dat Gartner in 2019 heeft bedacht. “Je geeft de gebruiker de beste user experience. Hij gaat op de snelste manier naar zo’n applicatie, dat lost het SASE-netwerk op. Het houdt het verkeer allemaal in de gaten en leert hoe apps zich gedragen. Op basis daarvan bepaalt het de snelste weg, om daar veiligheid bij te garanderen”, aldus Schürmann.

SASE brengt dus allerlei netwerk- en securityfunctionaliteit bij elkaar voor de veilige verbinding. Fortinet levert hierin onder meer een firewall as a service (FWaaS), secure web gateway (SWG), zero-trust network access (ZTNA, waarover later meer) en threat detection om veilig met applicaties te verbinden, ongeacht de locatie.

Evolutie kan niet uitblijven

Schürmann ziet SASE ook als een logische stap wanneer je kijkt naar hoe organisaties vroeger werkten. “In het verleden nam je de netwerkinfrastructuur af bij een telecomprovider af en daar zette een securityleverancier de beveiliging bovenop. Op heel veel branchelocaties had je twee devices staan. Door de opkomst van cloud zie je echter dat het model niet meer toereikend is. Er was vaak centrale internettoegang, maar met cloudapplicaties heeft dat geen zin. Waarom zou je iets naar een datacenter sturen als het ook op de edge locatie kan? Daar is SASE goed in: networking en security naar de edge brengen.”

De Manager Systems Engineering van Fortinet Netherlands ziet als aanvulling op die opmerking dat de investeringen van bedrijven in SD-WAN gewoon kunnen blijven bestaan. “Als een bedrijf al een SD-WAN-oplossing heeft, dan is het te integreren met SASE. Dat gebeurt via VPN-tunnels die er het verkeer overheen sturen. Oplossingen die kunnen samenwerken met wat een bedrijf al heeft is essentieel, want een desinvestering is ongewenst. Daarnaast maakt SASE meer gebruik van de cloud, waar ook bestaande apparatuur voor geschikt is”, legt Schürmann uit. Soms kan SD-WAN dus wenselijke zijn, in andere gevallen heeft SASE de voorkeur. Schürmann voegt hieraan toe dat provisioning hoe dan ook heel makkelijk gaat bij SASE. “Je zet eigenlijk een doosje neer op locatie en de cloud doet de rest.”

Zero Trust voor veilige netwerktoegang

Steeds belangrijker binnen de convergentie van networking en security is de rol van Zero Trust Network Access. Dat wil eigenlijk zeggen dat een bedrijf zijn netwerk zo inricht dat nagenoeg geen netwerkacties vertrouwd worden voordat ze geverifieerd zijn. Infrastructuurbeheerders en securitymedewerker werken zo aan een veiligere bedrijfsomgeving, wat gebruikers, data, apps en bedrijfsassets veiliger maakt.

We spraken onlangs al over ZTNA met Fortinet. Toen bleek dat wat Fortinet betreft drie zaken Zero Trust echt compleet maken. Een daarvan is het voortdurend verifiëren van gebruikers en apparaten. Daarnaast moeten gebruikers, endpoints en processen alleen toegang krijgen tot de resources die ze nodig hebben. Verder doe je er volgens Fortinet verstandig aan ervan uit te gaan dat je bedrijf gehackt is. In ons los artikel daarover gaan we wat dieper in op de Zero Trust-componenten.

Wat Schürmann betreft gaat 2022 uiteindelijk een jaar worden waarin ZTNA een prominentere strategische keuze wordt van bedrijven. ZTNA is evenals SD-WAN een component van SASE. De termen SASE en SD-WAN staan op dit moment echter beter op de radar van bedrijven dan Zero Trust. Dit terwijl ook de “never trust, always verify”-benadering zijn waarde bewijst. Hier ligt dus nog een taak voor partijen zoals Fortinet om dit beter onder de aandacht te brengen.

Cybersecurity Mesh Architecture

Nu we toch in een vooruitblik op 2022 terecht zijn gekomen, is er nog een andere ontwikkeling die Fortinet ziet gebeuren. Analistenbureau Gartner noemde recent nog Cybersecurity Mesh Architecture (CSMA) als trend, precies iets waar we volgens Schürmann niet omheen kunnen. De term zegt op zichzelf niet veel, maar wordt gezien als een securitybenadering met geïntegreerde tools die in de industrie gebruikelijke API’s en interfaces toepast. Daarnaast biedt het gecentraliseerd beheer, analyticsfunctionaliteit en intelligentie over wat er gebeurt binnen een organisatie.

Volgens Schürmann is de Security Fabric van Fortinet een uitstekende invulling van CSMA zoals Gartner het bedoeld heeft. Binnen de Security Fabric komen alle oplossingen samen. “Eigenlijk zijn er uiteenlopende redenen om voor de Security Fabric te kiezen. Ten eerste: als je tien verschillende producten hebt, zul je nooit het inzicht krijgen in wat nou daadwerkelijk op het netwerk gebeurt. Als je alle informatie samenbrengt op één managementplatform, dan zie je wel wat er gebeurt op het netwerk. Je ziet de gebruikers en waar ze zitten. Wanneer je het inzicht hebt, kan je verkeersinformatie delen. Dus als een onderdeel iets ontdekt, bijvoorbeeld malafide code, dan kan het de informatie delen met de hele Security Fabric. Dus ook met oplossingen van derde partijen die aan de Security Fabric zijn gekoppeld. Stel dat een derde partij iets vindt, dan kan de oplossing van die partij onze Security Fabric op de hoogte stellen en vice versa.”

Daarbovenop ziet Schürmann de automatisering als grote waarde. Stel dat een client malware loopt te verspreiden, dan plaats de Security Fabric de client automatisch in quarantaine. Vervolgens stuurt het een melding naar het Security Operations Center (SOC), zodat daar securityprofessionals indien nodig verder onderzoek kunnen doen.

Blik op de toekomst

Voor Fortinet wordt 2022 dan ook een jaar waarin het bepaalde securityconcepten nog meer onder de aandacht wil brengen. Daarnaast hoopt het dat aan de OT-kant security hoger op de agenda komt. In veel OT-omgevingen wordt cyberveiligheid nog niet altijd als een kerncomponent benaderd, waardoor cyberaanvallen relatief eenvoudig uit te voeren zijn. Daar moet verandering in komen, want de kop in het zand steken gaat simpelweg niet meer.